Как сделать блютуз жучок

Шпионский софт незаметно превращает наушники в микрофон

Принципиальная схема работы микрофона, наушников и колонок

Специалисты по информационной безопасности из научно-исследовательского центра компьютерной безопасности в университете имени Бен-Гуриона разработали шпионскую программу SPEAKE(a)R, которая незаметно для пользователя превращает его наушники в микрофон.

На аппаратном уровне микрофон и колонки/наушники работают по схожему принципу. Микрофон преобразует звук в электрические сигналы, а пассивные колонки или наушники осуществляют обратную операцию. В обоих устройствах присутствует маленькая диафрагма, которая колеблется в магнитном поле для генерации/детектирования звуковых волн. Схожее аппаратное устройство позволяет использовать микрофон вместо наушников или наушники вместо микрофона. Это хорошо известный факт, давно описанный в профессиональной литературе. Качественные колонки записывают звук даже лучше, чем дешёвые китайские микрофоны!

Чтобы использовать колонки или наушники в роли микрофона, достаточно просто поменять аудиоразъём — вставить наушники в гнездо для микрофона, и наоборот.

Особенность программы SPEAKE(a)R состоит в том, что она незаметно меняет назначение аудиоразъёма, куда подключены наушники. Вместо аудиовыхода (line out) разъём начинает работать на приём данных (line in).

Опция смены функциональности разъёма поддерживается на уровне чипсета звуковой карты, и активировать её можно программно. Соответствующая опция обычно называется jack retasking или jack remapping. Например, такая функция есть в чипсетах Realtek Semiconductor Corp., которые интегрированы в большое количество современных материнских плат. Вот список чипсетов Realtek с поддержкой этой функции: ALC892, ALC889, ALC885, ALC888, ALC663, ALC662, ALC268, ALC262, ALC267, ALC272, ALC269, ALC3220. В этих чипсетах оба аудиоразъёма подключены одновременно к АЦП и ЦАП, так что могут работать в обоих режимах.

Более того, программная смена назначения аудиоразъёма является частью официальных спецификаций Intel High Definition Audio.

Опция малоизвестная, о ней до сегодняшнего дня знало только небольшое количество разработчиков и специалистов. Например, несколько лет назад об этой функции упоминал в своём блоге Дэвид Хэннингсон (David Henningsson) один из разработчиков ядра Linux.

Такая смена функциональности сделана, вероятно, для удобства сборщиков компьютеров, а также самих пользователей. Действительно, очень удобно: вставляешь микрофон или наушники в любое гнездо, не заморачиваясь чтением надписей или изучением цвета разъёмов (обычно зелёный разъём предназначен для колонок, а розовый для микрофона). Если не заработало — просто меняешь назначение разъёма в настройках, как показано на скриншоте с Ubuntu 11.10.

Дэвид Хэннингсон ещё пять лет назад заметил, что программную замену разъёма поддерживает большинство современных встроенных карт, но почти никто не использует эту функцию и даже не знает о ней.

Есть ещё параноидальная версия, что программная смена функциональности аудиоразъёмов сделана втайне по запросу спецслужб. По крайней мере, документ АНБ от 1995 (!) года свидетельствует, что спецслужбы знали и использовали такой метод удалённой прослушки (RED/BLACK INSTALLATION GUIDANCE, технический документ АНБ от 1995 года).

Угроза

Угроза заключается в том, что наушники или колонки установлены на большом количестве компьютеров. Многие привыкли использовать их, даже не подозревая о возможности прослушки разговоров в комнате. А ведь врагу совсем необязательно устанавливать прослушивающее оборудование для шпионажа, если жертва добровольно использует наушники или колонки на своём компьютере.

Микрофоны и веб-камеры ещё не стоят повсеместно на каждом ПК, а вот наушники и колонки гораздо больше распространены.

В опубликованной научной работе авторы опубликовали техническое описание шпионской программы SPEAKE(a)R и показали, как её можно использовать в различных ситуациях. Они также оценили качество звука, который записывают микрофон и пассивные колонки, работающие в режиме микрофона.

Производители чипсетов предоставляют драйверы, через которые осуществляется смена назначения аудиоразъёма. Например, в случае с драйвером Realtek под Windows это делается изменением значения в реестре Windows.

Вот соответствующее значение в реестре:

Таким образом, шпионская программа после установки в системе может осуществлять прослушку пользователя через наушники, используя штатные средства операционной системы Windows и Linux.

Тестирование показало, что наушники записывают звук хуже, чем микрофон, но всё равно обеспечивают довольно хорошее качестве на средних частотах, на которых звучит человеческая речь. В частности, индекс SAR для наушников при записи на расстоянии 3−5 метров примерно соответствует индексу SAR для микрофона при записи с 9 метров. Это важно, потому что значение SAR обычно коррелирует со способностью различать человеческую речь.

Значения качества звука для аудиофайлов получены с помощью инструментов SNReval по стандартной методике.

Чтобы защититься от прослушки такого рода, специалисты рекомендуют отказаться от использования микрофонов, наушников и колонок на рабочих местах, где требуется высокая безопасность, или разрешить использование только активных колонок, которые не могут работать в обратном режиме. Пассивные колонки и наушники следует рассматривать как аналог микрофонов с применением соответствующих правил безопасности. На программном уровне можно отключить звуковую карту в настройках UEFI/BIOS.

Шпионские устройства для контактного и бесконтактного получения информации

Делаем шпионское устройство своими руками из подручных средств

Существует множество различных способов шпионажа. Наверняка каждый из вас слышал о прослушивании с помощью лазера, либо через батареи отопления, либо при помощи микрофонов вмонтированных в стены здания. И всё это окутано каким-то мистическим смыслом, хотя на самом деле это просто и доступно для понимания и повторения каждым. А главное, все собирается из подручных средств.

Когда-то в лохматых годах, в одном популярном IT-издании писал подобную статью, но, наверное, толком не раскрыл сути, как именно это работает и как применять такие устройства. Да и будем честны, тот вариант, что я приводил в статье выглядел круто, но был не очень работоспособным.

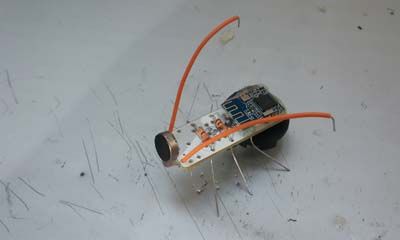

«Шпионское» устройство того времени

В результате решил его изготовить сам и продемонстрировать, как это работает.

Важно!

Прежде чем мы пойдем дальше, надо понимать, что изготовление и использование шпионских устройств подпадает под статьи:

За себя скажу, что никоим образом не пытался ни за кем шпионить, так как считаю это, как минимум неэтичным. Игрался просто в комнате и на кухне, записывая сам себя. Не шалите, я предупредил!

Готовим железо

Устройство, которое мы будем делать, называется банально контактный микрофон. Оно никак не запрещено, инструкций по его изготовлению в интернетах море, но мало кто знает, что его можно использовать для негласного получения информации. Для его изготовления нам понадобится: пьезодинамик на голосовые частоты (любой, работающий в диапазоне между 300 и 3400 Гц), согласующий резистор, немного проводов и может быть даже паяльник, но поначалу я обходился даже без него. Все было приобретено в известном бутике для радиолюбителей.

В качестве записывающего устройства я хотел использовать мобильный телефон. Но, как оказалось, он определяет гарнитуру по сопротивлению. Этих резисторов у меня не оказалось, а второй раз ехать в модный бутик было лень. Однако же я расскажу о том, как это сделать, мало ли кто захочет мистические звуки записывать — это вполне легально. Надо собрать эквивалентную схему гарнитуры.

Электрическая схема гарнитуры телефона

Таким образом, чтобы телефон определял наш контактный микрофон, надо на место динамиков впаять резисторы 30 Ом, а на место микрофона параллельно пьезодинамику резистор 1,5 кОма. Почему так, расскажу чуть позже.

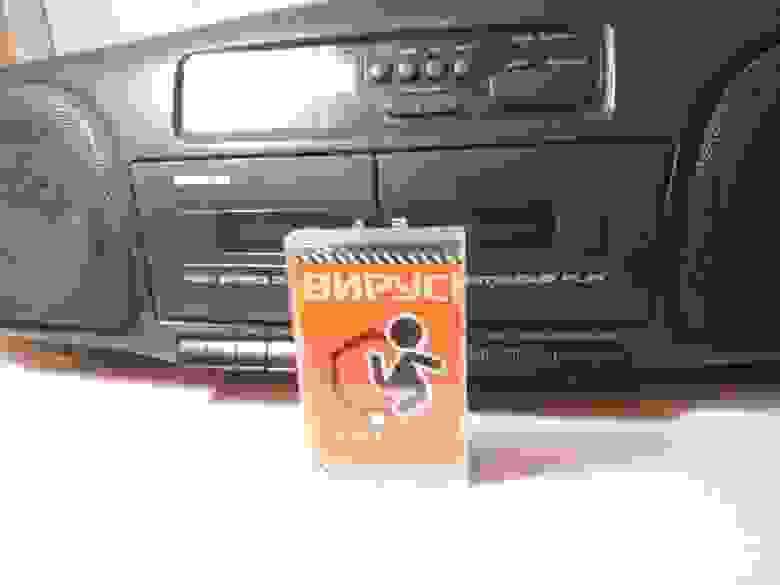

Я же для своих опытов выбрал старый кассетный магнитофон, который по воле случая откопал на антресолях. Наш контактный микрофон мы будем подключать вместо аудиоголовки одной из кассет. При всей несуразности этого решения, у него один громадный плюс: очень высокая чувствительность, ведь головка должна регистрировать еле заметные магнитные пульсации аудиокассеты. И мы получаем готовый усилитель.

Для записи аудио с большим трудом в центре Москвы удалось купить аудиокассету. Чистые кассеты стоят как чугунный мост, пришлось купить с записью.

Честно прослушал обе стороны этой кассеты, вытирая ностальгические слезы с лица и кровь с ушей. В результате сделал вывод, что будущее поколение ничего не потеряет, если я ее сотру.

Разбираю магнитофон и внутри вижу как три головки (одна для записи), приходят на материнскую плату магнитофона. Головки для воспроизведения имеют три контакта: левый, правый и землю (обычно оплетка). Левый и правый канал объединяю, а землю точно так же бросаю на оплетку. Провода обязательно следует использовать экранированные, иначе будет очень сильный гул наводок (у нас же высокочувствительный усилитель).

Разъем подключения головки

Из подручных материалов изготавливаю разъем вместо штатной головки правого кассетника, устанавливаю ее на место.

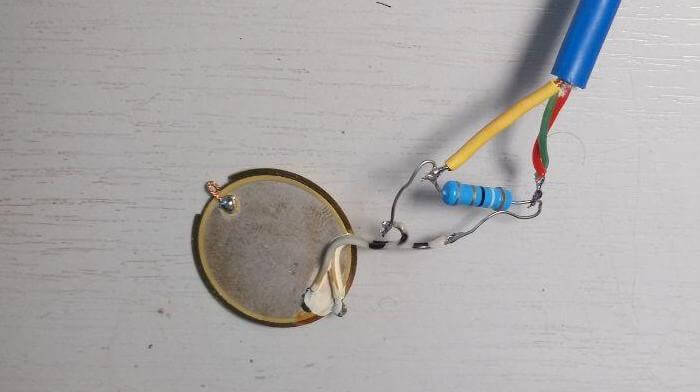

Теперь поговорим о датчике. Немного теории уровня школьной физики. Магнитная головка, как можно догадаться из ее названия — это катушка индуктивности очень малого сопротивления. Когда идет протяжка ленты, в ней наводится очень малая ЭДС и попадает на усилитель. Фактически магнитную головку можно представить как источник напряжения последовательно с сопротивлением. Пьезодинамик — это, по сути, конденсатор с очень большим омическим сопротивлением (можно считать равным бесконечности), который является источником тока и дает ток независимо от сопротивления. Кстати поэтому пьезоэлементы нашли применения в зажигалках: они дадут строго малый ток, независимо от сопротивления воздуха, тогда как напряжение может расти до огромных размеров.

Я отвлекся. Моя задача была сделать эквивалентную схему магнитной головки (читай ЭДС+сопротивление) из источника тока. Те, кто хорошо знают Теоретические Основы Электротехники, понимают о чем я. А те, кто не понял, смотрите схему ниже.

Таким образом, достаточно припаять эквивалентное сопротивление параллельно с пьезодатчиком и дело в шляпе. В моем случае это было около 50 Ом. Но буду честен, я припаял первый попавшийся резистор в доме, но он работал.

Наш готовый контактный микрофон

Все готово к злобным экспериментам!

Демонстрация работы

Лучше один раз увидеть и услышать, как это работает, чем тысячу раз прочитать. Поэтому вот видео, а далее мы разберем как же все это функционирует.

В этом видео я разобрал основные принципы шпионажа. Все они основаны на том, что тела вибрируют из-за звуковых колебаний. Конечно, вибрация происходит на частоте собственных колебаний, но если математическим фильтром или аналоговым фильтром убрать ее и нормализовать сигнал, то можно получить исходный голосовой сигнал. На этом принципе основан шпионаж с помощью коммуникаций или микрофонов, встроенных в стены, шпионаж посредством лазерного съема колебаний стекол, съема колебаний осветительных ламп и даже знаменитое шпионское устройство в посольстве США. Давайте подробнее разберем все эти методы.

Прослушивание посредством перехвата колебаний света лампы

Есть отличная статья (англ.), которая описывает принцип работы и демонстрирует видео подобного шпионажа.

Скриншот из видеодемонстрации

В своем видео я уже описывал принцип работы. Можно использовать тот же самый микрофон, только заменить пьезодатчик с резистором, на фототранзистор или фоторезистор (может понадобится дополнительное питание), либо просто солнечную батарею. Возможно, я бы повторил данный эксперимент, но отсутствует оптика. Поэтому расскажу сугубо теоретически.

Плафон любой лампы имеет частоту собственных колебаний. Когда мы говорим рядом с ним, мы возбуждаем его колебания. Визуально нам их не видно, но с улицы вполне можно зафиксировать эти колебания с помощью телескопа, освещать им любой оптический датчик и оцифровать. Можно было бы и камеру приладить, но она должна снимать не менее 22 000 кадров в секунду. Поэтому берем просто любой фотоэлемент. Потом эти данные мы оцифровываем. фильтруем, нормализуем удаляем шумы и получаем оригинал. Метод фильтрации подходит для всех остальных методов негласного получения информации. В любом случае всем рекомендую ознакомится со статьей подробнее.

Шпионаж с помощью лазера и окна

Метод легендарен и стар. Но весьма прост и доступен любому школьнику. Берем то же устройство, как в предыдущей главе. Только вместо телескопа у нас лазер.

Человек находится в помещении, разговаривает, а стекло в окне вторит его речи на частоте собственных колебаний. Облучаем стекло лазерным лучом и обратно его принимаем. Далее алгоритм вы знаете. Проблема этого метода очевидна: не всегда есть место для корректного размещения источника лазера и приемника. Поэтому он не очень активно применяется и используется только там, где позволяет местность.

Метод прослушивания через коммуникации

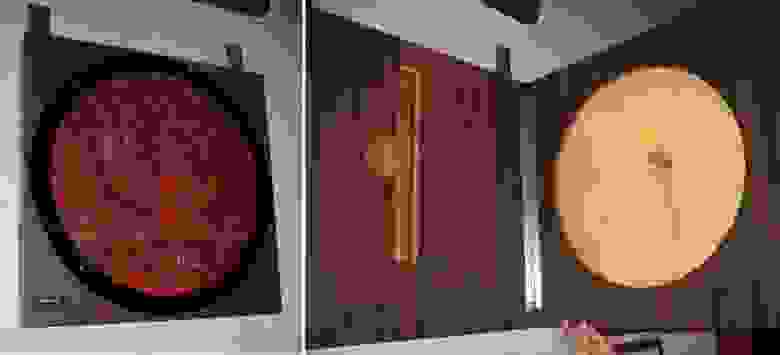

Вообще без всяких технических средств, приложите ухо к вашей батарее в будний день, когда орут дети у соседей, лают собаки и т.д. И окажется, что трубы, даже будучи вмурованные в стену, прекрасно передают звук.

Батарея начинает резонировать на частоте собственных колебаний, а металл прекрасно передает звуковые волны на очень дальние расстояния. Дальше нужно хорошо закрепить датчик. Кстати, мой метод крепления с помощью магнита не самый лучший. Надо, чтобы пьезодатчик имел прижим массой, так чтобы он хорошо деформировался от колебаний; и таким образом, чтобы площадь его контакта была максимальной. В моем случае он контачил небольшим участком как с лампой, так и с батареей. Думаю поэтому звук был не очень хороший.

Снятие колебаний предметов с помощью радиоволн

Может показаться, что это нечто из разряда фантастики. Но тем не менее таким образом, осуществлялся знаменитый шпионаж за посольством США, когда пионеры подарили послу герб и он его повесил в своем кабинете. А в данном гербе был жучок, который не имел никаких электронных устройств.

Знаменитый шпионский герб

На Хабре уже была статья про данный жучок, но там очень скудно рассказано о принципах его действия. Устроен он весьма просто.

По сути, мембрана улавливает звуковые колебания и меняет геометрию антенны! В доме напротив стоит передающие устройство, которое вещает на частоте 330 МГц. Просто генерирует чистый синус. Принимающая антенна, облучается этим полем, меняет свои геометрические размеры и переизлучает модулированное эхо. Все, остается только принять это. Данный принцип называется “высокочастотное навязывание”. Лучше всего принцип действия этого шпионского устройства можно посмотреть в указанном ниже видео.

Таким образом, даже вязальная спица, если она правильно закреплена и имеет определенную длину, может быть шпионским устройством. И это не ирония или попытка запугать, а суровая реальность.

Домашнее задание

Хотите почувствовать себя настоящим шпионом, не вставая с дивана? У меня есть игра для вас. Специально для вас записал речевое выступление, с закрепленным контактным датчиком на лампе.

Звуковой файл и программа для опытов

Задача разгадать что же я там говорю. Стенограмму присылать не нужно, можно просто назвать в комментариях произведение, которое я зачитываю. Сам файл тут.

Мне кажется, любой звукорежиссер сможет сделать это легко. В самом начале я специально щелкаю по лампе (на скрине перегрузки вначале) для того, чтобы вы смогли определить частоты собственных колебаний лампы, а потом выделить мой голос. Удачи!

Как жить дальше?

Если у вас нет паранойи, то это не значит, что за вами не следят!

«Родина слышит» худ. Вася Ложкин

Инструкция как заглушить портативную колонку которая Вам мешает!

-f

Она сгенерирует пакеты указанного тобой в параметре

Глушилка Bluetooth Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество компонентов, работающих с WiFi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

$ use bluetooth/bluetooth_pod

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

$ set bdaddr

Чтобы точно и наверняка вырубить Bluetooth, мы изменим размер отсылаемого пакета:

$ set size 999

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»:

$ run

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами. Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у вас есть ноутбук с «Линуксом» на борту, вы точно можете назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

Глушилка Bluetooth Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество компонентов, работающих с WiFi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

$ use bluetooth/bluetooth_pod

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

$ set bdaddr

Чтобы точно и наверняка вырубить Bluetooth, мы изменим размер отсылаемого пакета:

$ set size 999

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»:

$ run

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами. Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у вас есть ноутбук с «Линуксом» на борту, вы точно можете назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

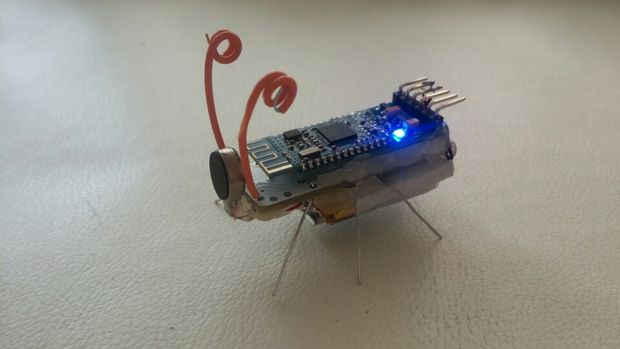

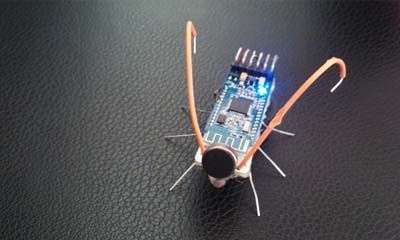

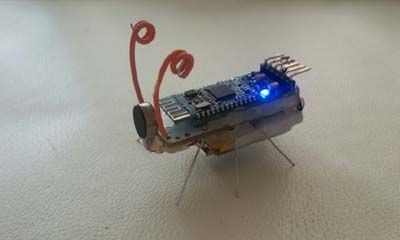

Танцующий Bluetooth жучок для соцсетей

Жучок для социальных сетей представляет собой Bluetooth робот, который танцует, когда на ваш телефон приходит новое уведомление. Чтобы жучок танцевал, можно использовать Facebook, Twitter и любое Android приложение.

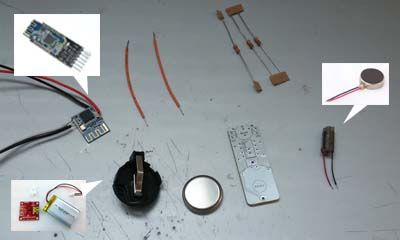

Для изготовления жучка вам не потребуется много компонентов: BLE модуль, вибромотор и источник электропитания, например, батарейка таблеточного типа. Этого будет вполне достаточно. Ну и для изготовления самого жучка приготовьте немного стальной проволоки и другие сопутствующие материалы.

Если вы частенько пропускаете уведомления, поступающие на ваш телефон, то танцующий жучок будет весьма кстати! Даже для тех, кто еще не пользуется телефоном (напр., маленькие дети), жучок также должен понравиться.

Шаг 1: Подборка компонентов

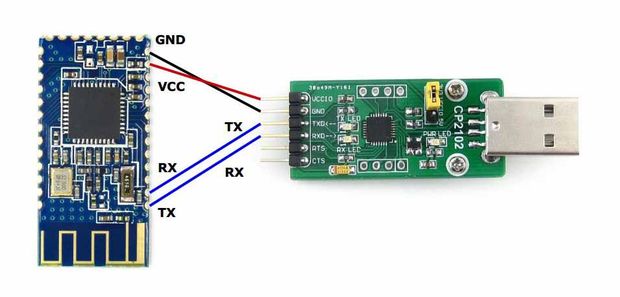

Шаг 2: Настройка BLE модуля

Первоначальный режим BLE модуля – это режим ‘mode-0’. Это означает, что мы можем заменить BLE модуль только на проводное соединение (UART). Нам требуется дистанционно управлять BLE модулем, поэтому нам следует изменить первоначальный режим на режим mode-1 или mode-2.

* HM-10 работает в режиме mode-1, а HM-11 работает в режиме mode-2. Но это может быть по-другому, в зависимости от прошивки вашего модуля.

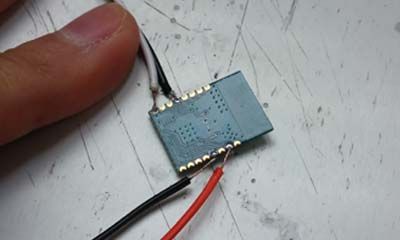

Для изменения режима необходимо наличие FTDI модуля и 4-проводного соединения к BLE модулю. Припаяйте 4 провода (если вы применяете переходную плату, используйте dupont кабель) и подсоедините к ПК.

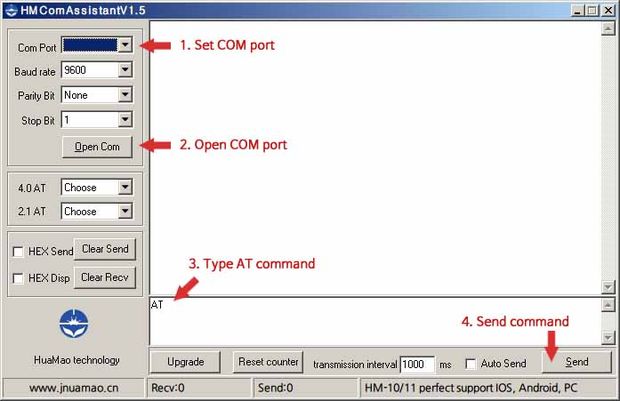

Запустите программу, выберите COM порт и откройте COM порт. Введите ‘AT’ в поле ввода и нажмите кнопку ‘Send’. Вы должны увидеть ответное сообщение ‘OK’. Если проблем не возникло, тогда отправьте следующую команду:

AT+MODE1

Если вы используете HM-11 модуль, тогда отправьте команду «AT+MODE2». Если вы увидите ‘OK+Set:x’, значить режим был успешно изменен.

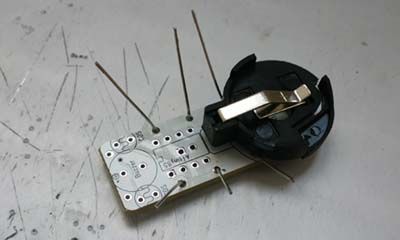

Прикрепите 3 резистора к пластине тела. Резисторы будут выступать в качестве ножек жучка.

Вставьте батарейку таблеточного типа в держатель на противоположной стороне. Если вы используете LiPo аккумулятор, подсоедините LiPo аккумулятор к зарядному устройству модуля, к выводу BATT+, BATT-. Далее присоедините к выводам, соблюдая полярность.

Вибромотор – это голова жучка. Перед подсоединением двигателя убедитесь, что линии питания (+) и (-) имеют достаточную длину.

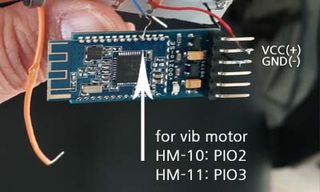

Линия PIO2(PIO3) будет контролироваться с телефона. Поэтому данная линия будет подсоединяться к выводу (+) вибромотора.

Подсоедините линии, как указано ниже:

После подсоединения проводов, установите BLE модуль на тело жучка.

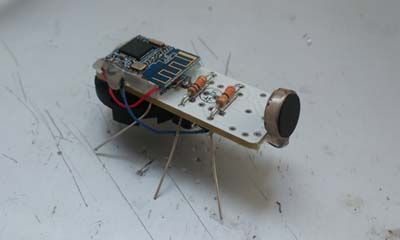

Подсоедините усики в области головы. Это сделает устройство похожим на настоящего жучка. Украсьте жучка по своему усмотрению.

Теперь ваш жучок готов танцевать!

Последнее изображение, показанное на данном шаге, представляет собой финальную версию жучка. Я использовал нижеуказанные компоненты.

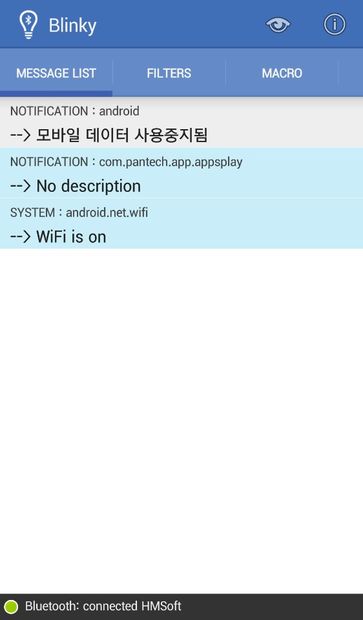

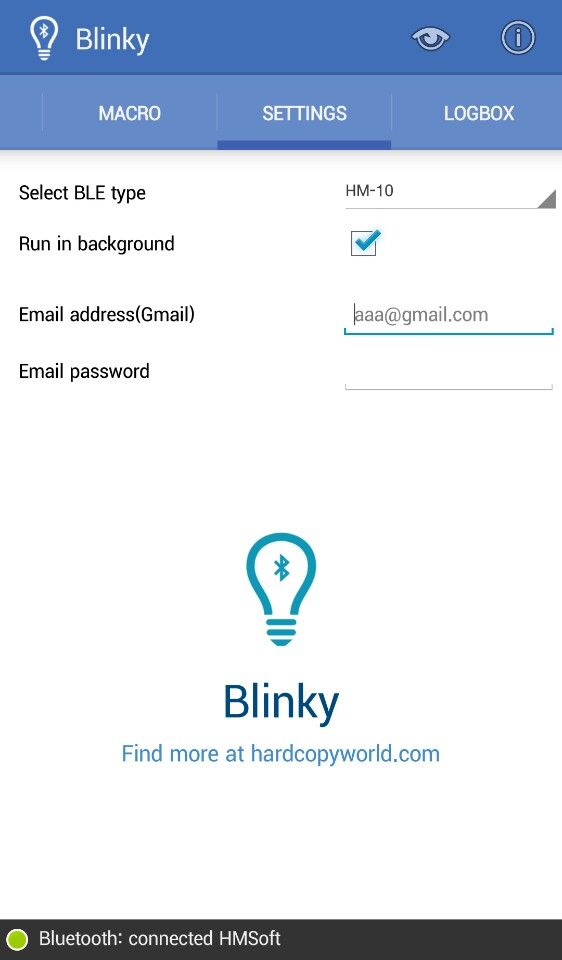

Шаг 5: Загрузите приложение Blinky

Я разработал приложение ‘Blinky’ для другого проекта. В данном случае можете использовать это приложения для «социального» жучка.

Настройте приложение, выполнив следующие действия: