Как расшифровать хендшейк wifi

Захват хендшейка и взлом wifi. Словари для брута. Как пользоваться?

Зато результат будет ничуть не хуже. Плюс ко всему при переборе пассов вы никак не палитесь на устройствах пользователя. Т.е. никаких фейковых страниц и дополнительных сетевух для глушения тут не используется. Онли тупой перебор. Только олдскул, только хардкор.

Я, как обычно, буду демонстрировать все действия подвергая атаке свою домашнюю сеть. Для этого мне понадобится комп с предустановленной системой KaliLinux, внешний WiFiсвисток и набор словарей с типовыми парольчиками недалёких юзверей.

Скачать словари для BruteForce 2020

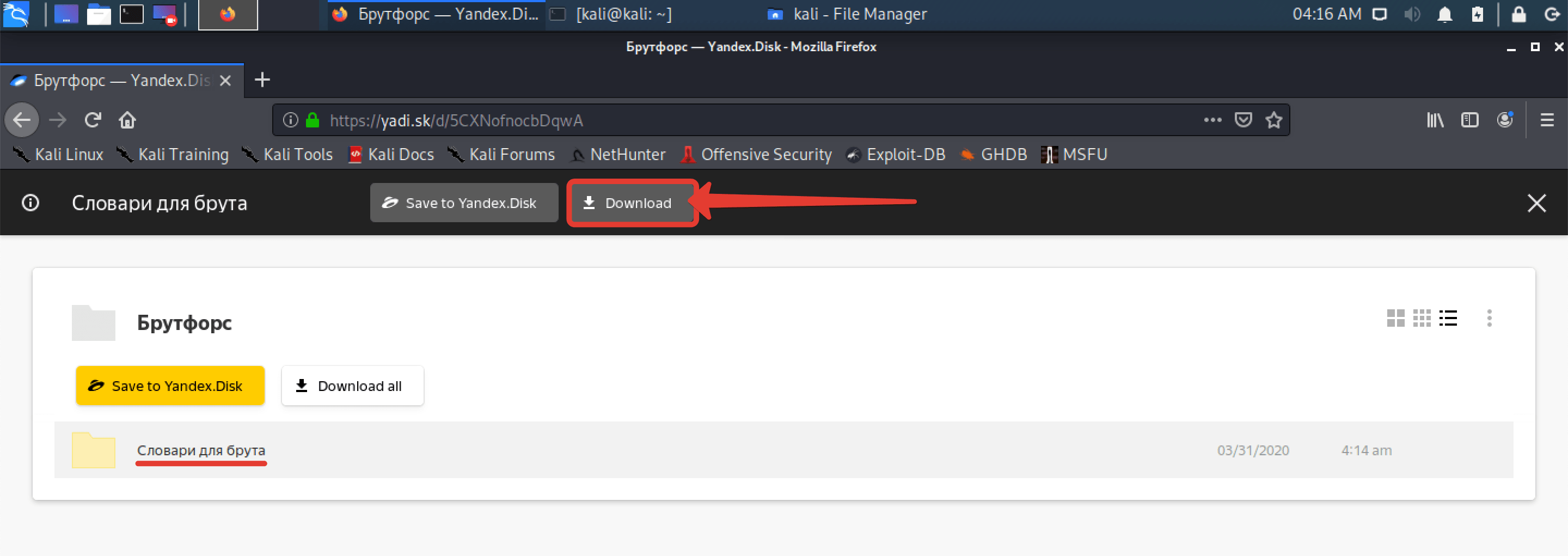

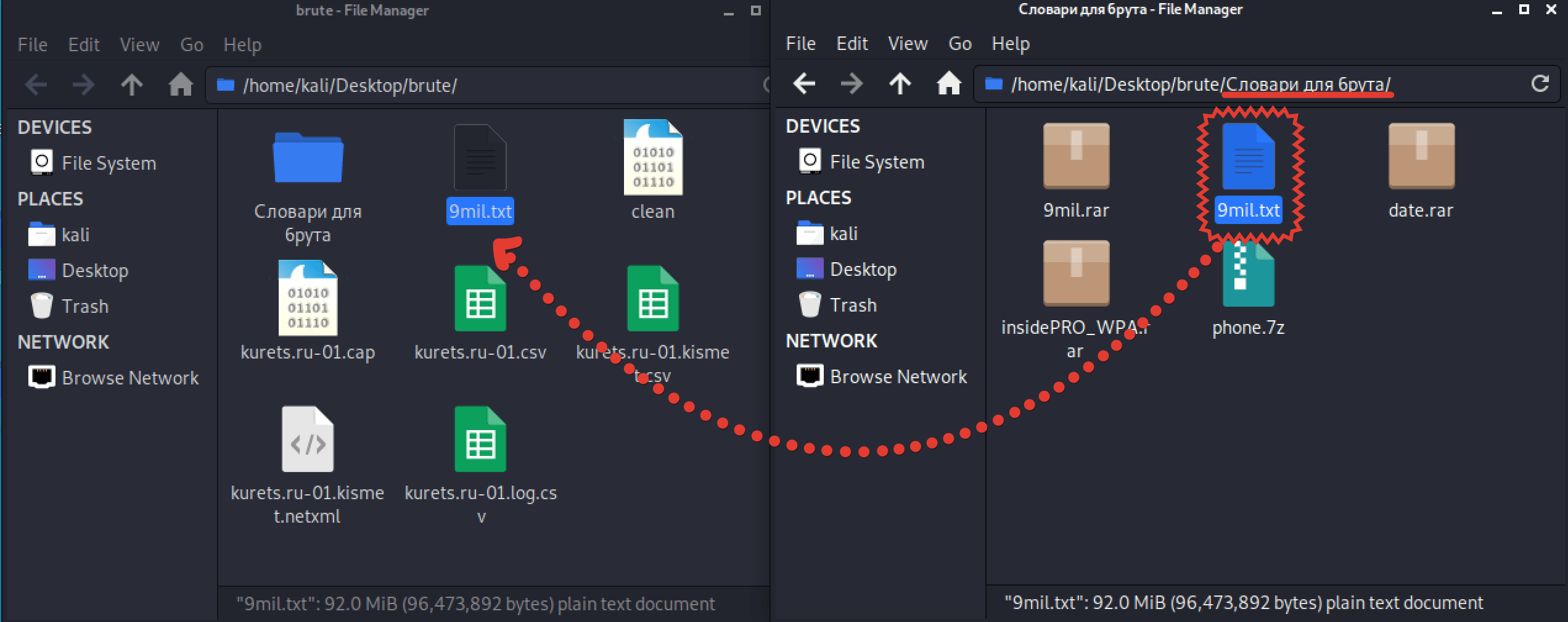

Шаг 1. В сети можно найти множество словарей для брутфорса, однако, как показывает практика, для того чтобы расшифровать пароли от 80% всех сетей вполне достаточно 2-3 базовых. С номерами мобил, датами рождения и просто частенько используемыми комбинациями аля qwerty123. Ссылку на подобные словарики оставлю в описании к видео. Загружаем их на Kaliшку.

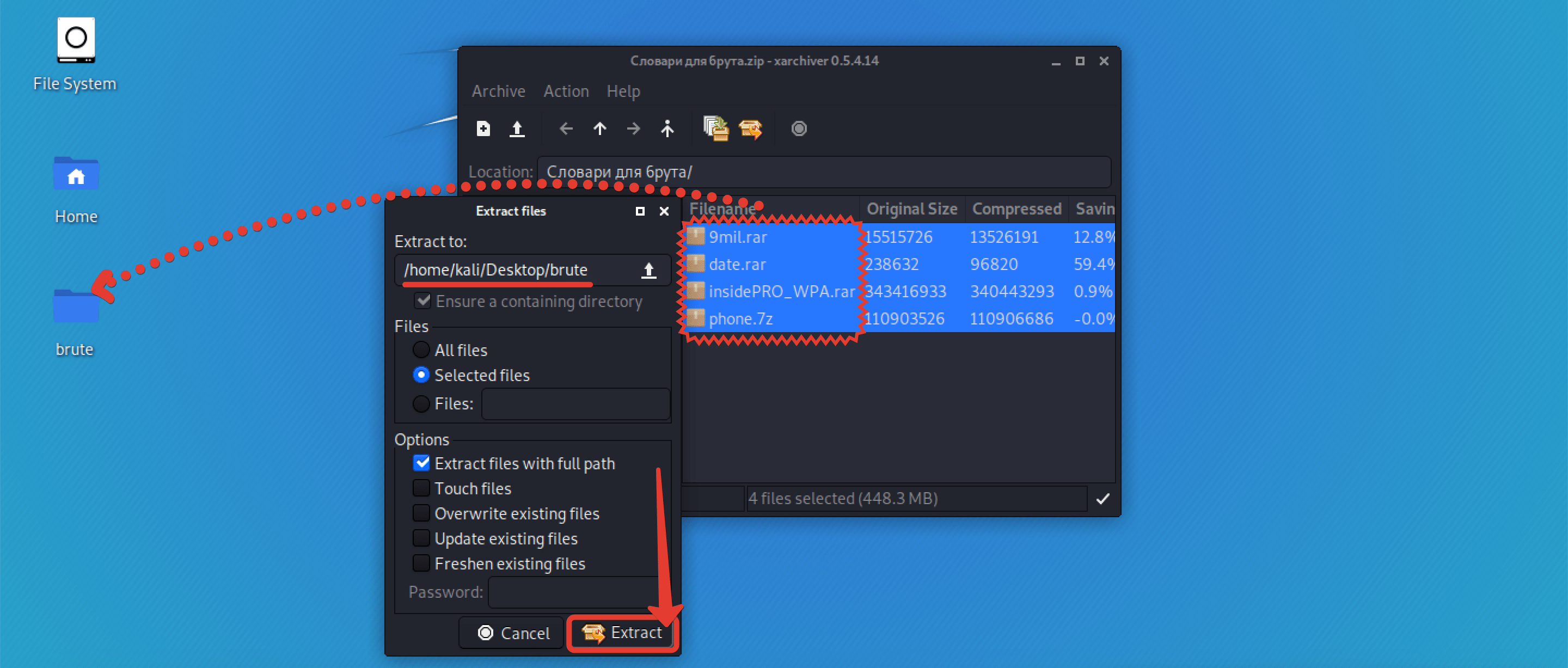

Шаг 2. И создав на рабочем столе папку bruteраспаковываем всю эту историю в данный каталог.

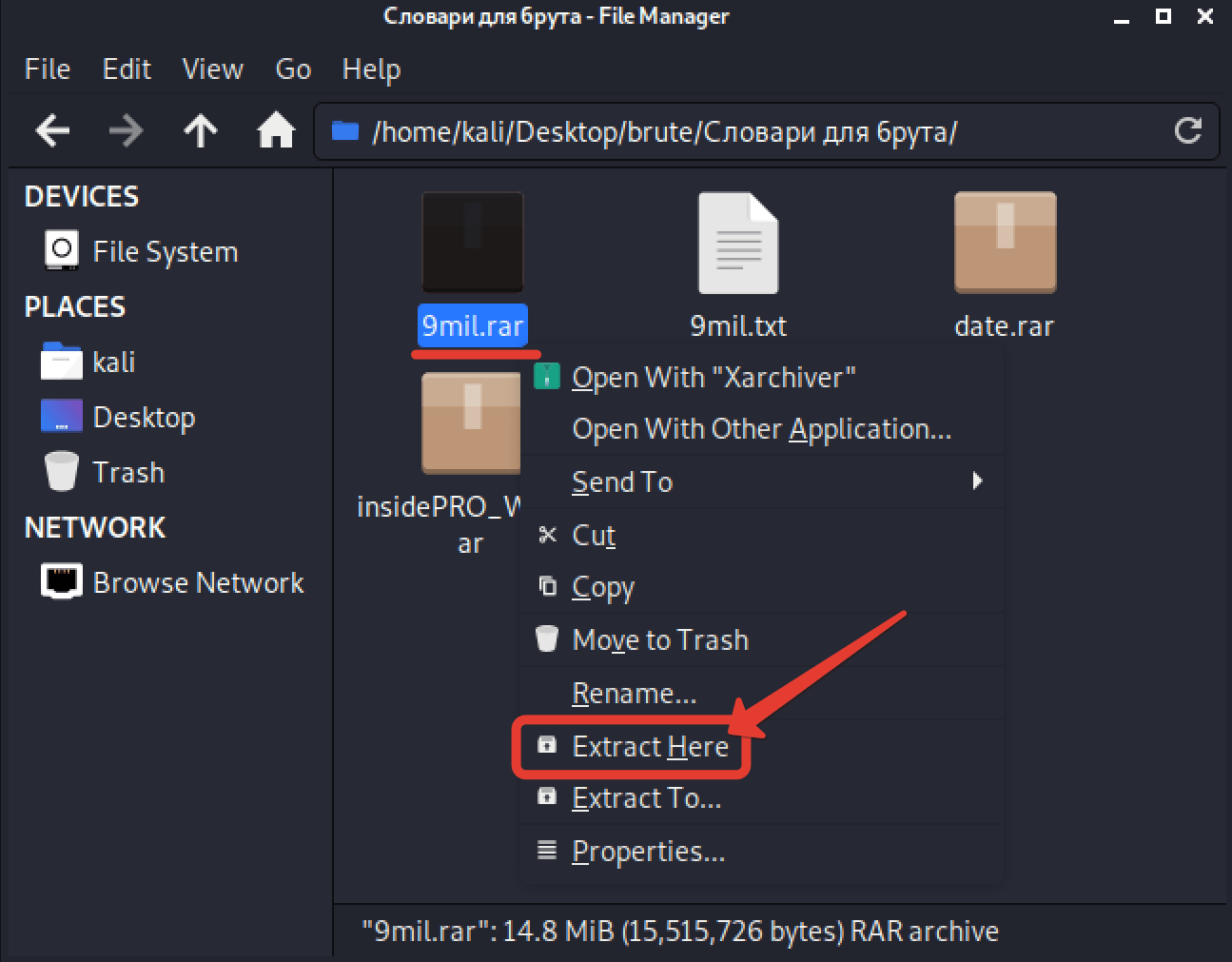

Шаг 3. Далее поочерёдно кликаем по каждому архиву и извлекаем внутреннее содержимое.

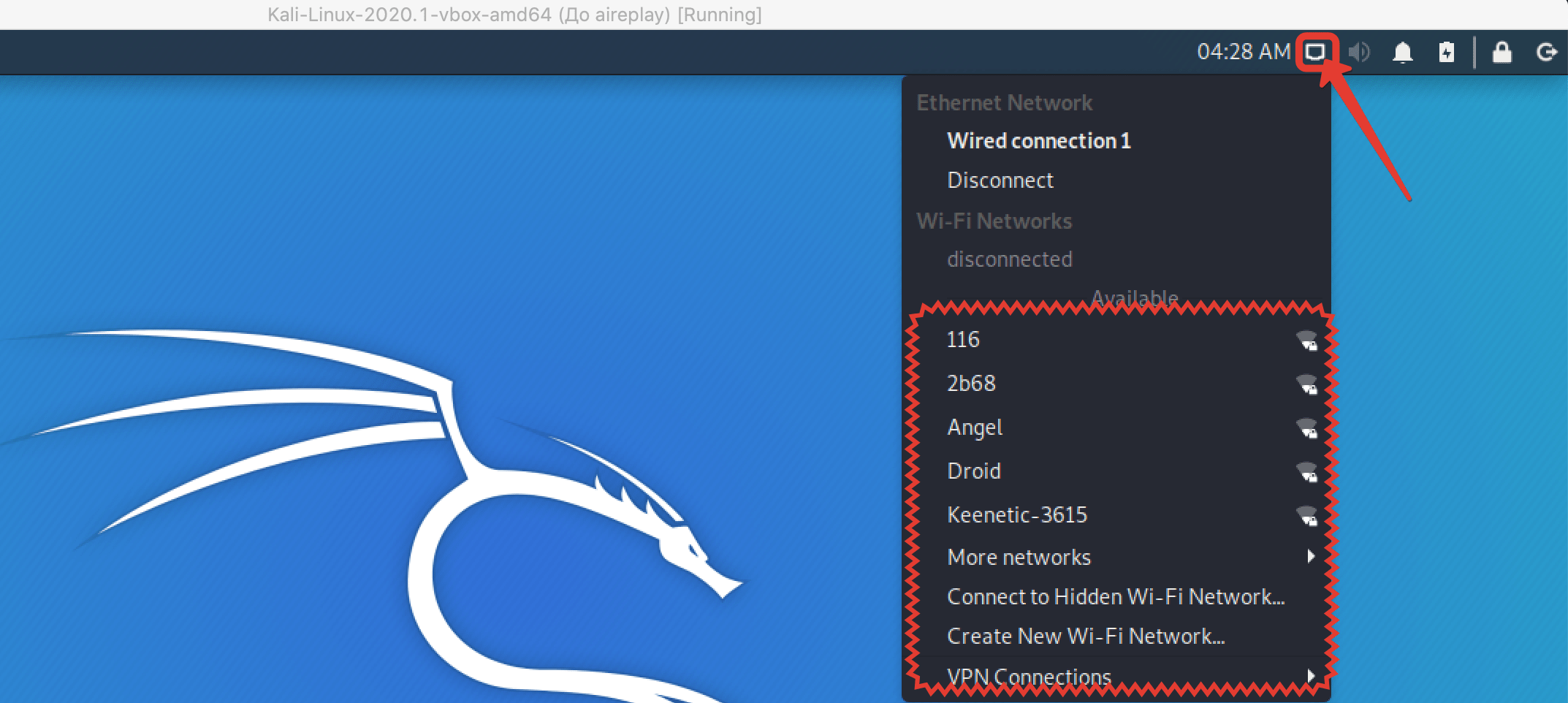

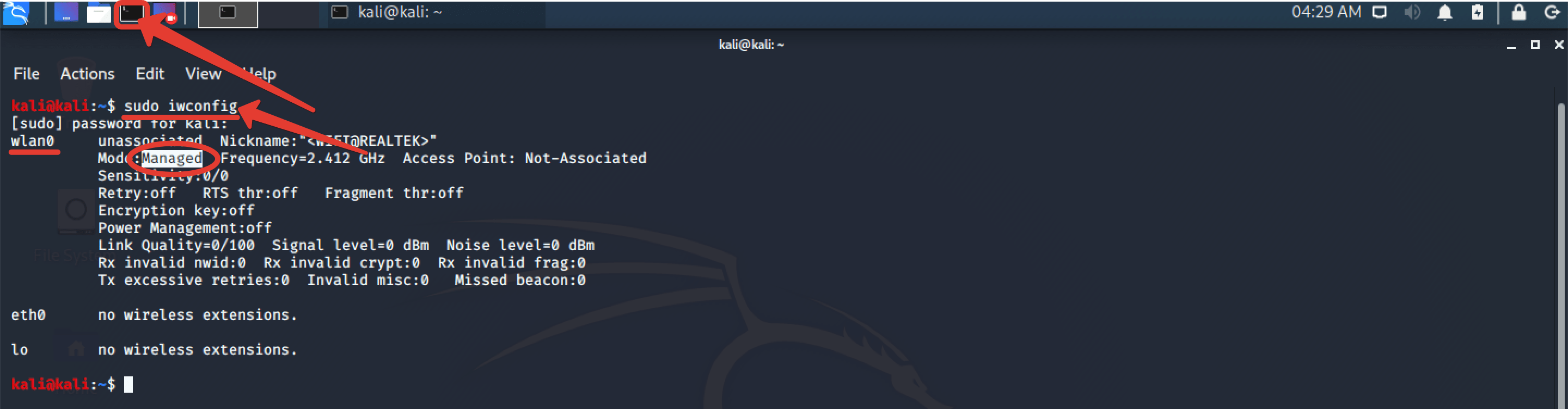

Шаг 4. После того, как надоест трудиться архивариусом, проверяем работает ли wi-fi карточка.

Перевод сетевой карты в режим монитора

Шаг 5. И запустив окно терминала набираем sudo iwconfig, чтобы посмотреть в каком режиме работает wlan’ка. Она в Managed, а нужен Monitor. Дабы она могла отлавливать весь трафик из других сеток.

Шаг 6. Мочим процессы, которые могут нам помешать.

Шаг 7. И переводим вафлю в режим моника.

Шаг 8. Сразу проверим, всё ли схватилось корректно. Mode: Monitor. Круто. Идём дальше.

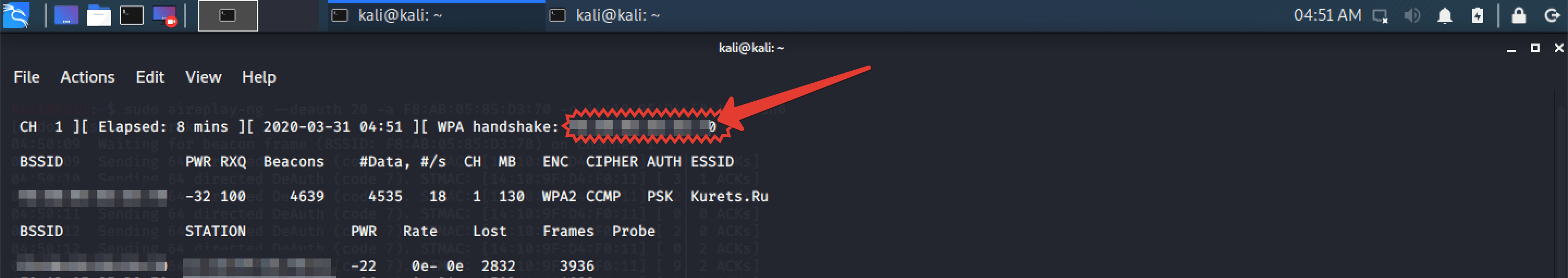

Перехватывает Hand Shake в Kali Linux

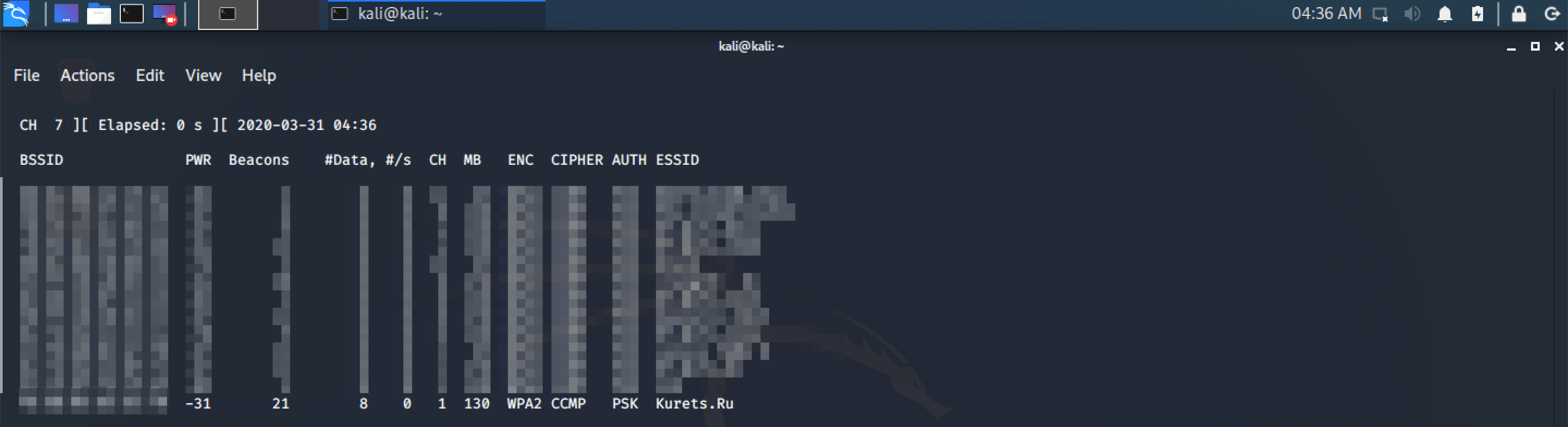

Шаг 9. Запускаем airodump.

Шаг 10. И ждём, пока в списке появится нужная нам сеть. Как только это случится, тормозим сканирование нажав CTRL+C. Запоминаем MAC точки и канал.

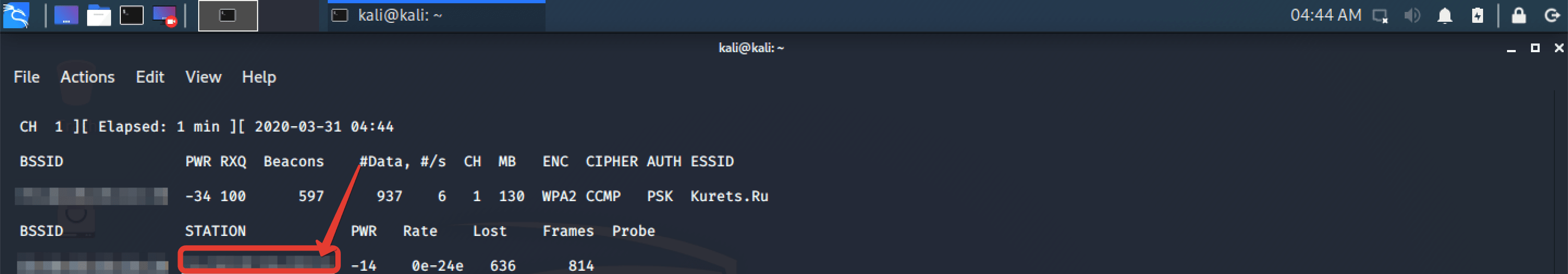

Шаг 12. Но тут есть нюанс. Для того, чтобы забрать хендшейк, нам нужно спровоцировать новое подключение. В принципе, можно дождаться пока жертва придёт с работы и захочет попялить ютубчик сидя на унитазе. Однако сейчас карантин, и неизвестно когда он закончится. Поэтому пойдём по пути менее этичного хакинга, а проще говоря, принудительно отключим устройство от сети. Запоминаем MAC адрес.

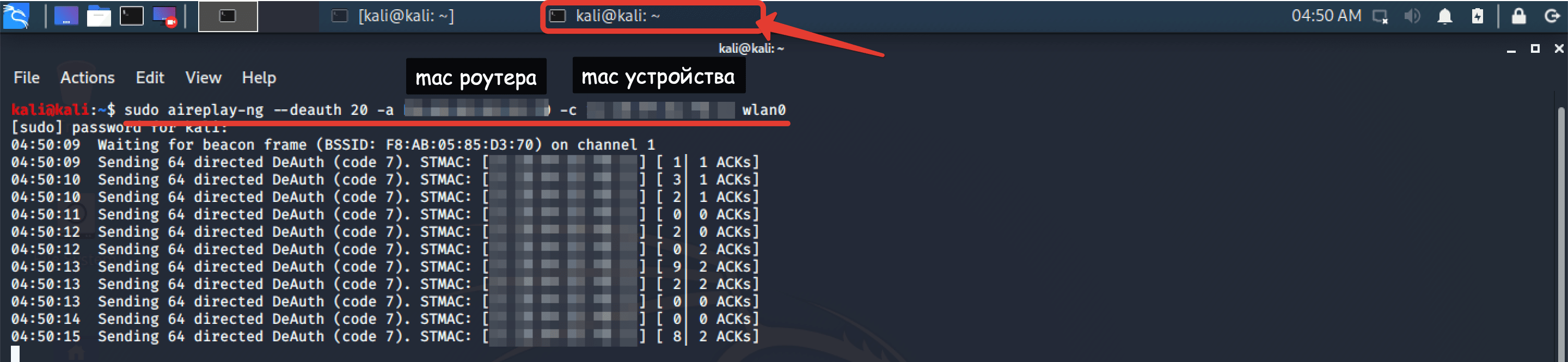

Шаг 13. Открываем новую вкладку и без лишней скромности отправляем 20 деаутентификационных пакетов по адресу.

Шаг 14. Бааам. Вафля на моём ноуте на секундочку отвалилась и Kaliшка тут же зафиксировала HandShake. Осталось его почистить и расшифровать его. Останавливаем сканирование.

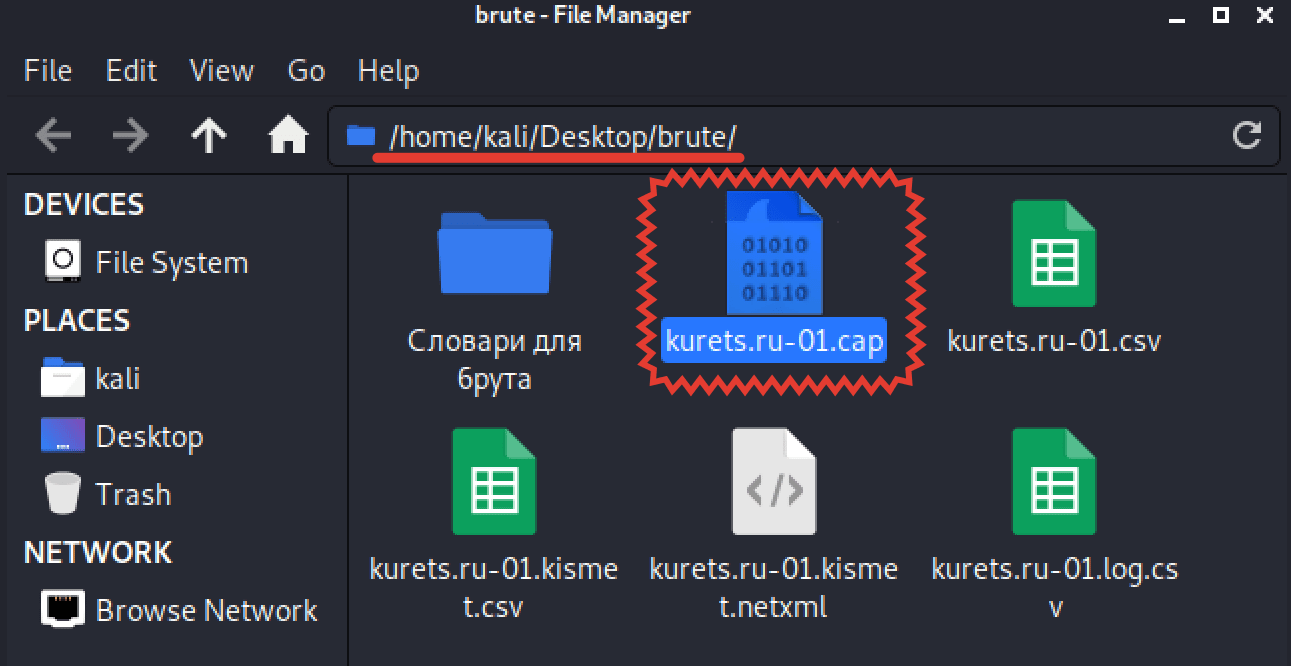

Расшифровка hand shake с помощью словаря

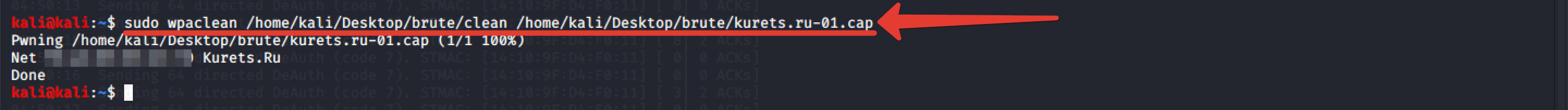

Шаг 16. Вводим команду для очистки хенда от лишнего мусора. В первой части указывается имя и месторасположение нового файла.

Шаг 17. Копируем рядышком в этот же каталог словарь, который намереваемся использовать. Я начну с того, что содержит 9 миллионов комбинаций.

Шаг 18. Вводим команду для начала брутфорса.

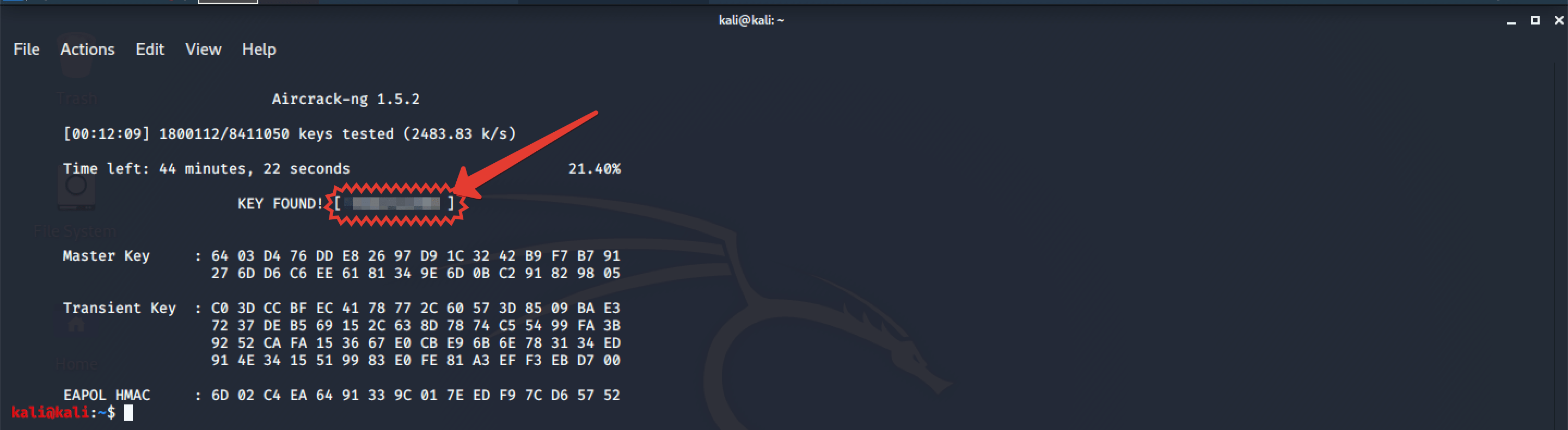

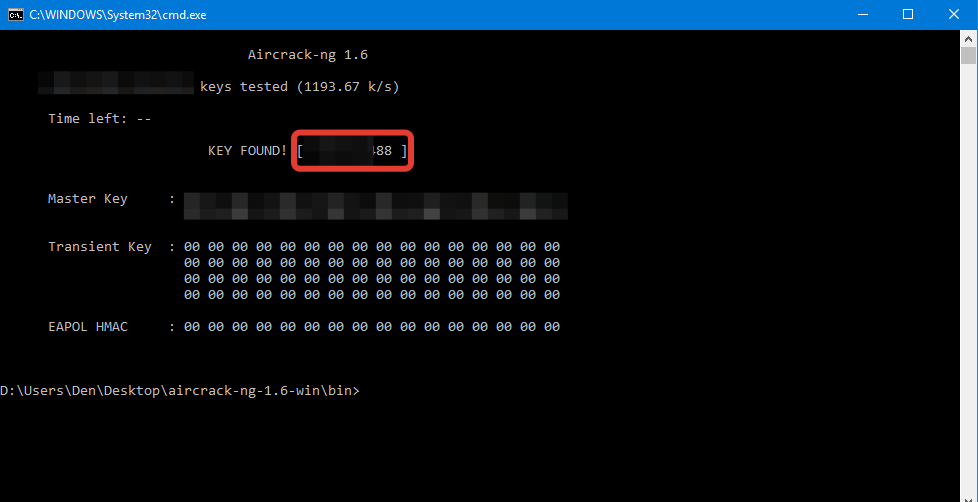

Шаг 19. 1 2 3… понеслась. Остаётся лишь ждать, пока одна из комбинаций совпадёт. Я специально не менял пароль на точке на какой-то особенный, чтобы посмотреть, насколько в действительности эффективна такая атака. И признаться был несколько огорчён. Прошло всего чуть больше 10 минут, а мой пароль уже красуется на экране.

Вот такой вот способ, друзья мои. Ничего хитрого или социально-инженерного. Тупой перебор комбинаций с помощью специализированного софта и немного терпения. А большего и не нужно. Для выуживая password’ов у добрых соседей – самое оно.

Но я ни в коем случае, не призываю вас это делать. Данный ролик – лишь демонстрация одной из миллиона существующих брешей в каналах беспроводных сетей. Причём далеко не самая существенная. Ведь от неё вполне можно защитить себя и своих близких.

Для этого всегда устанавливайте длинный и сложный пароль на точки доступа. Не менее 15 символов. С использованием больших и маленьких букв, цифр и спец. символов. Если роутер позволяет – используйте частоту 5ГГц, вместо 2,4. Так, шанс того, что вами займутся недохацкеры гораздо меньше.

Ну а если вы совсем лютый чёрт, то установите на роутере запрет на подключение неизвестных устройств, а MAC-адреса своих девайсов внесите в белый список. При таком раскладе вас точно не коснётся рука злоумышленника.

Друзья, надеюсь данный выпуск оказался для вас полезным. В следующем ролике по практической части информационной безопасности я планирую рассказать, каким образом можно ускорить процесс брутфорса за счёт ресурсов вашей видеокарты.

Не всё ж ей биткоины маинить, правда? Кстати, о бабках. Если есть желание поддержать проект, то вы в описании к ролику я оставлю парочку ссылок на мои обучающие курсы. Там есть и по Windows-системам и по линухе. Обязательно найдёте для себя что-нибудь интересненькое.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

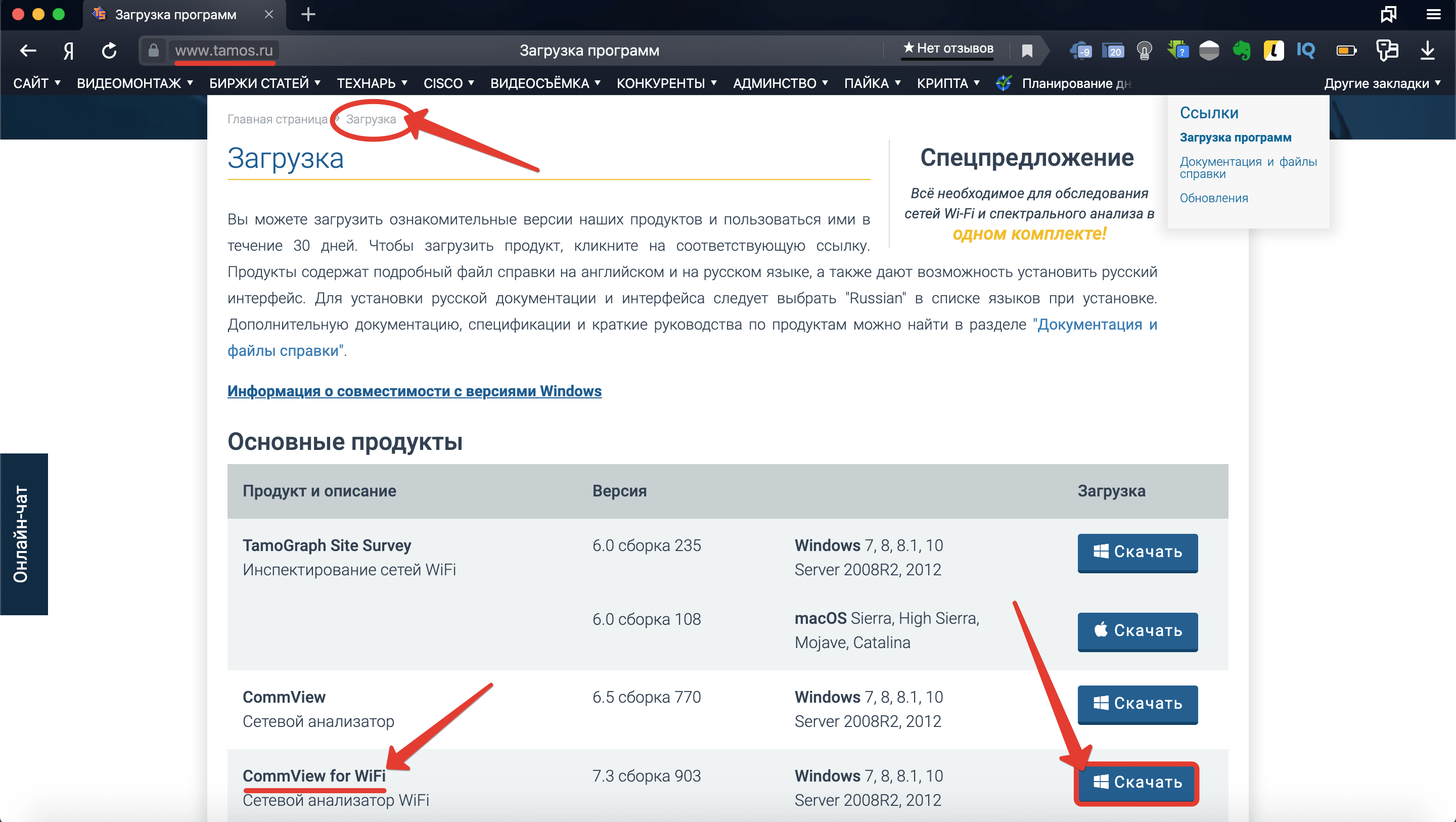

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

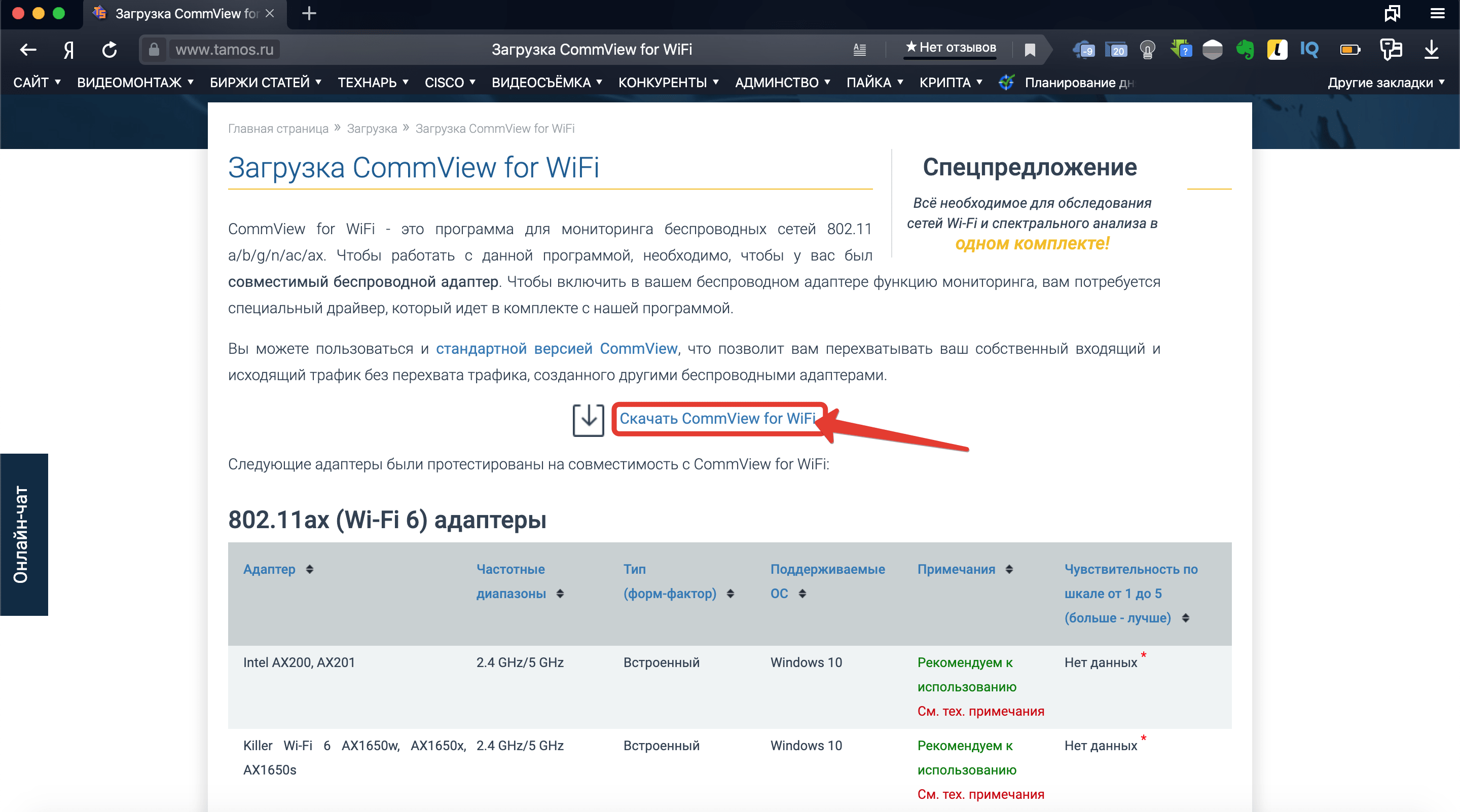

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

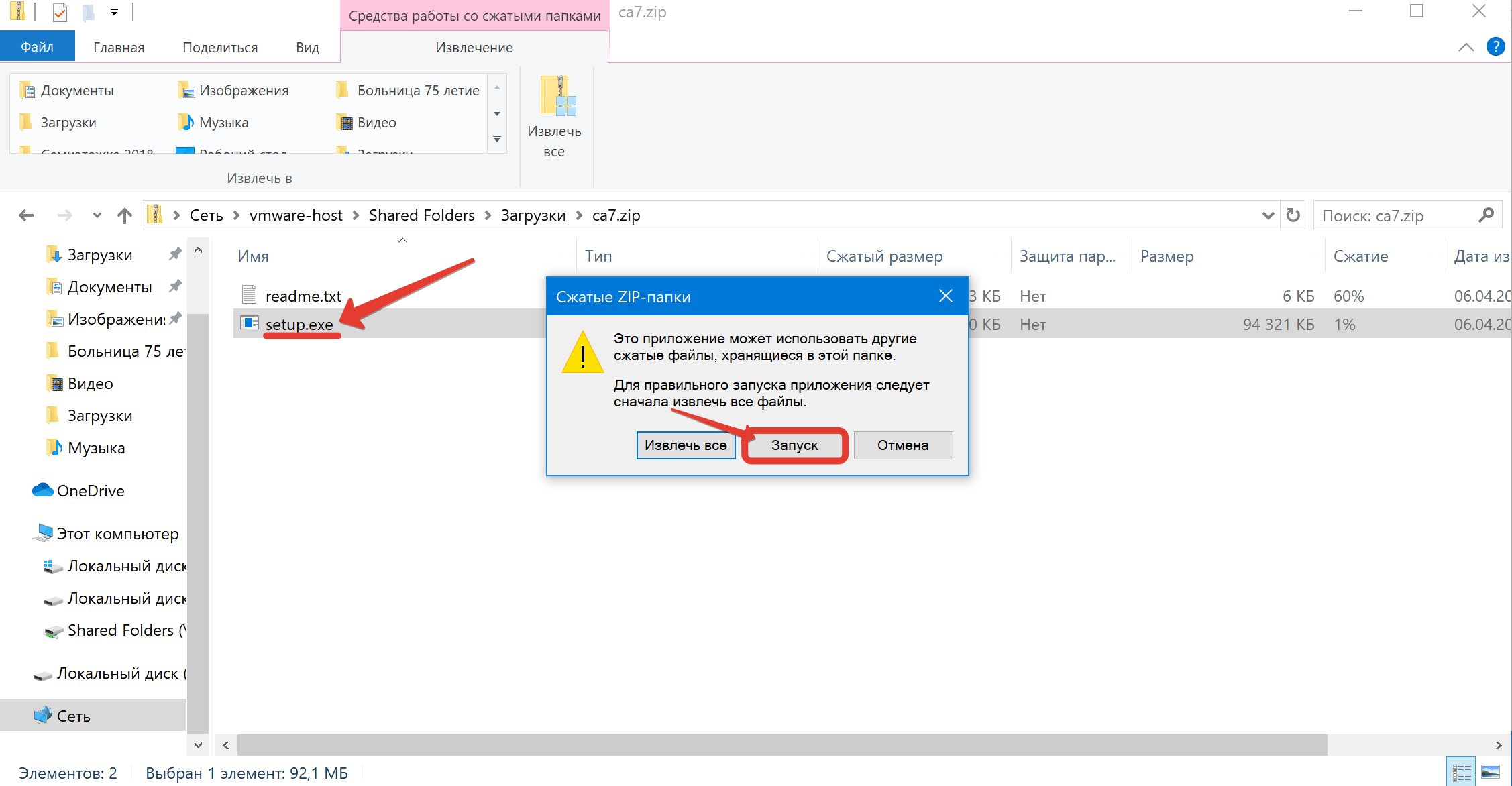

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

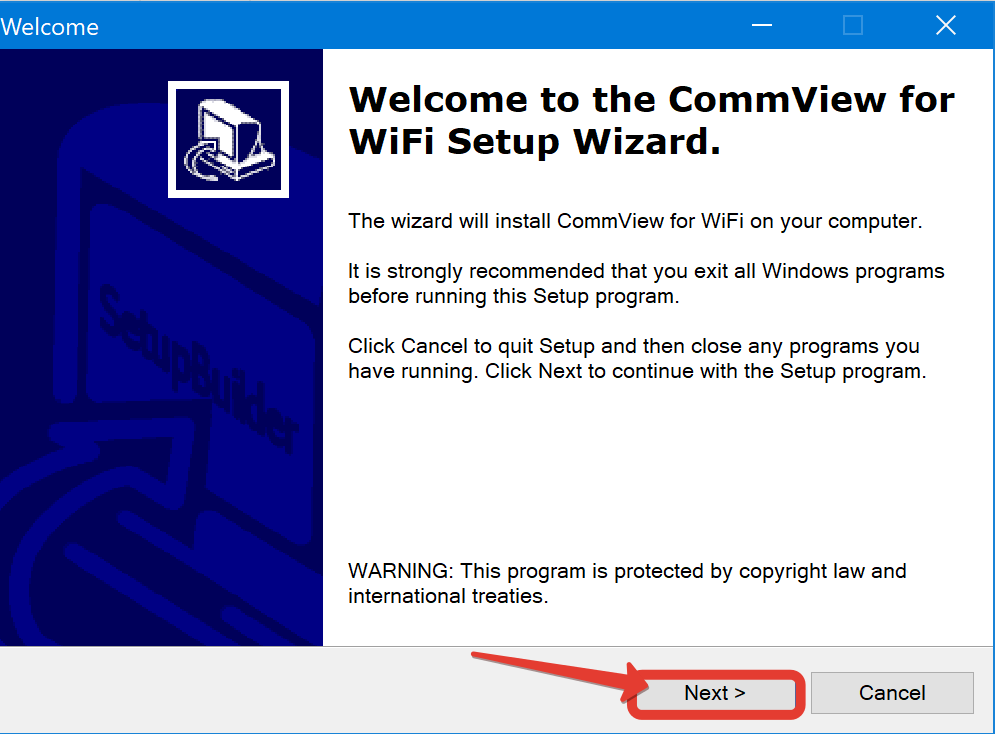

Шаг 4. Next.

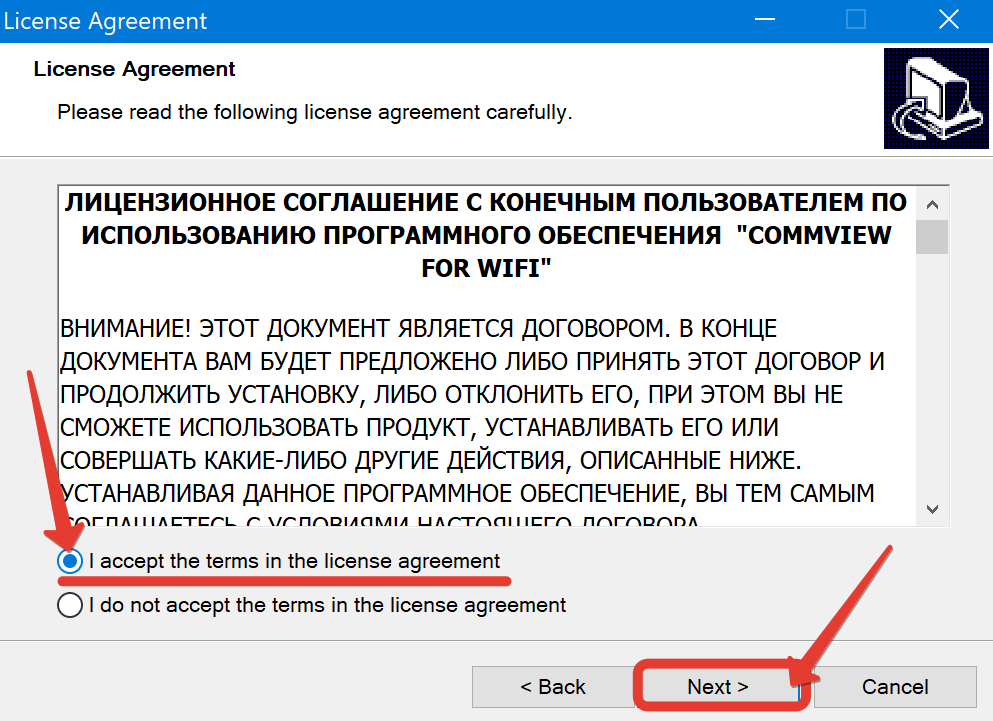

Шаг 5. Принимаю.

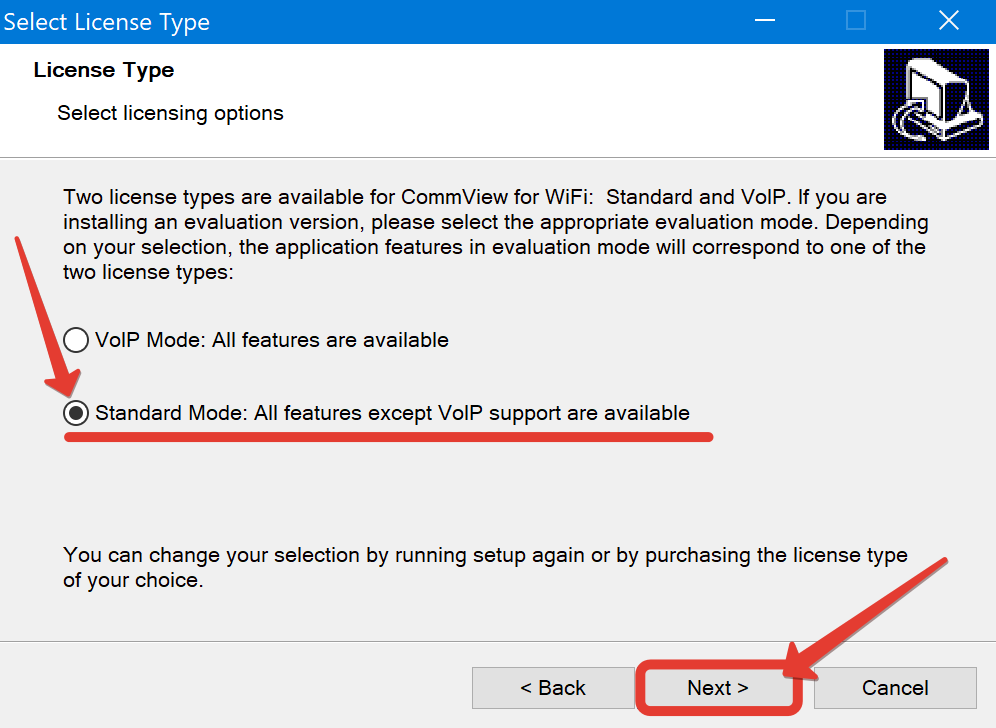

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

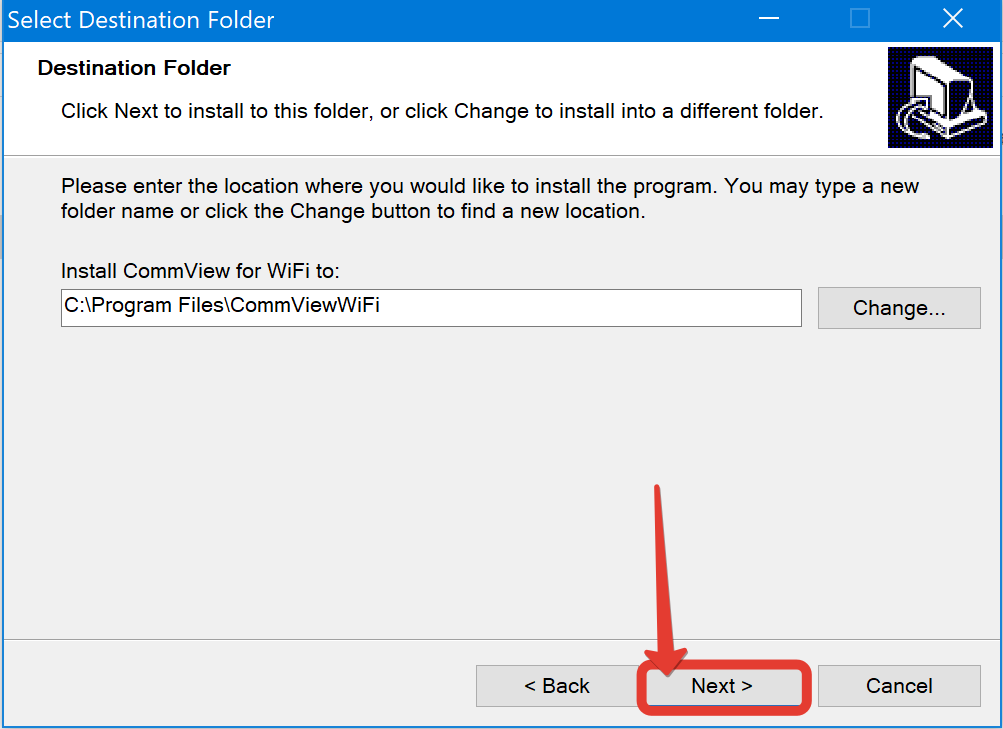

Шаг 7. Путь установки по дефолту.

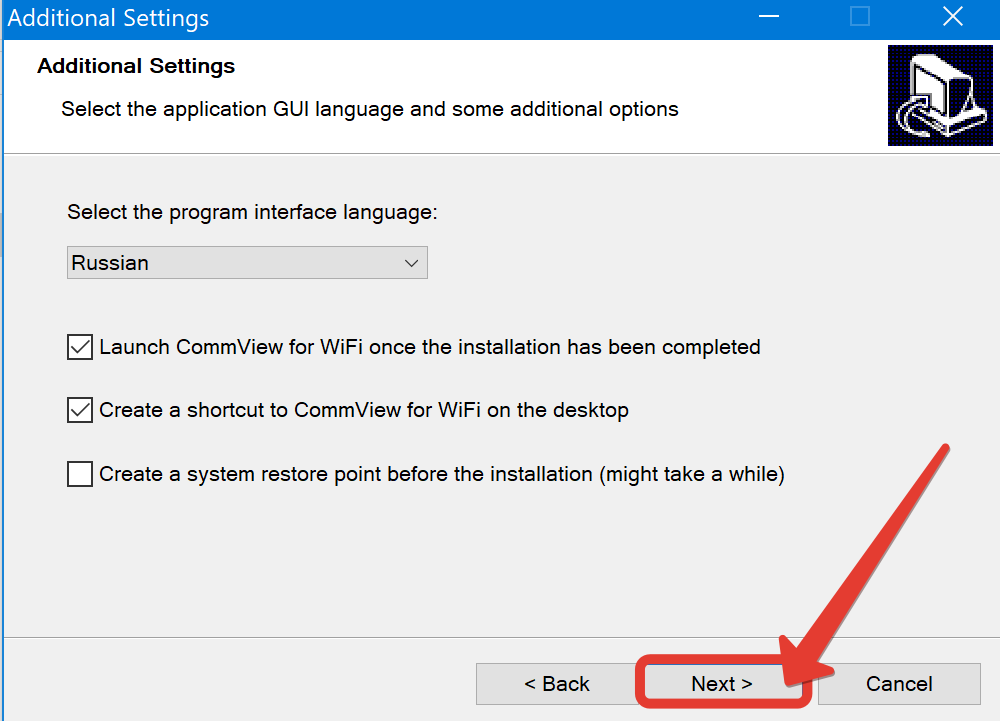

Шаг 8. Язык – русский. Ярлыки создать.

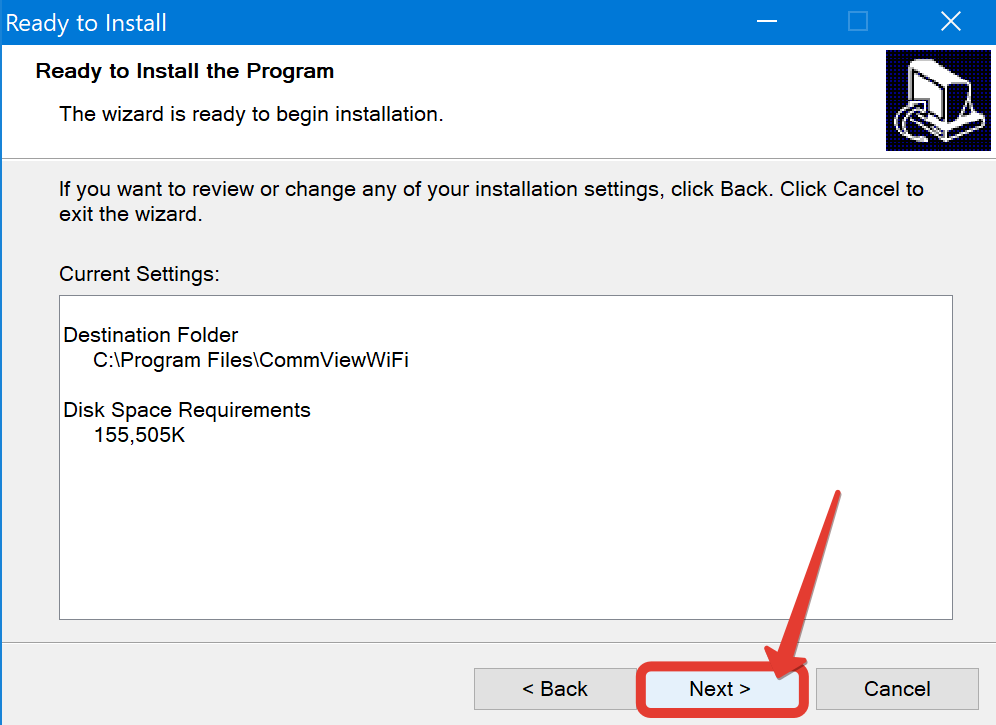

Шаг 9. Погнали.

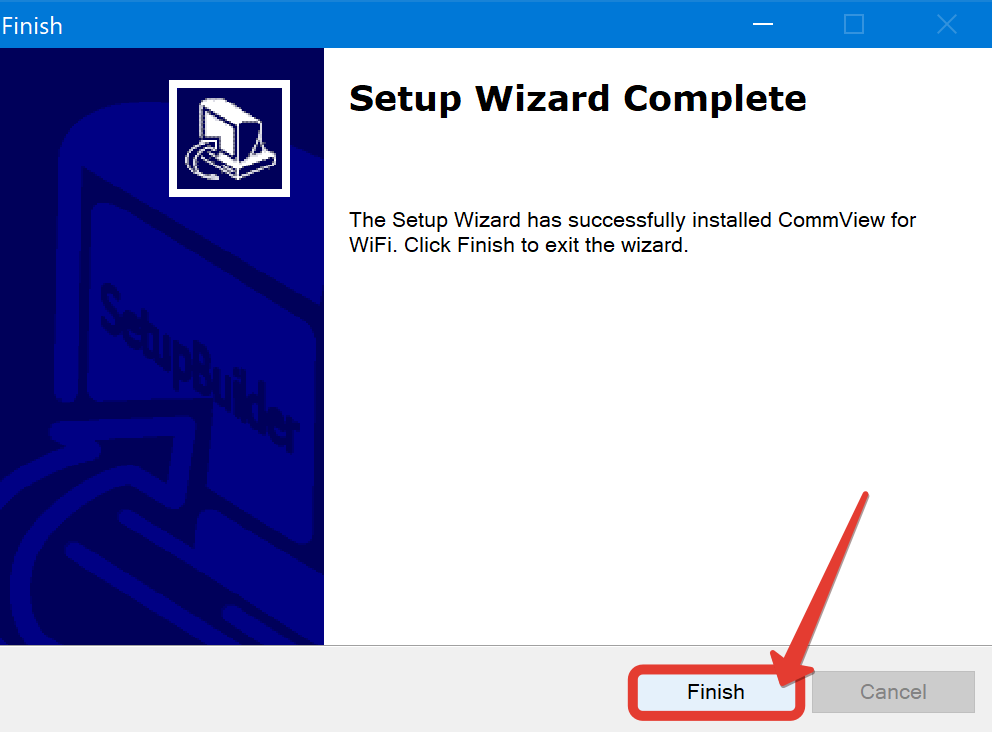

Шаг 10. После завершения установки, жмём «Finish».

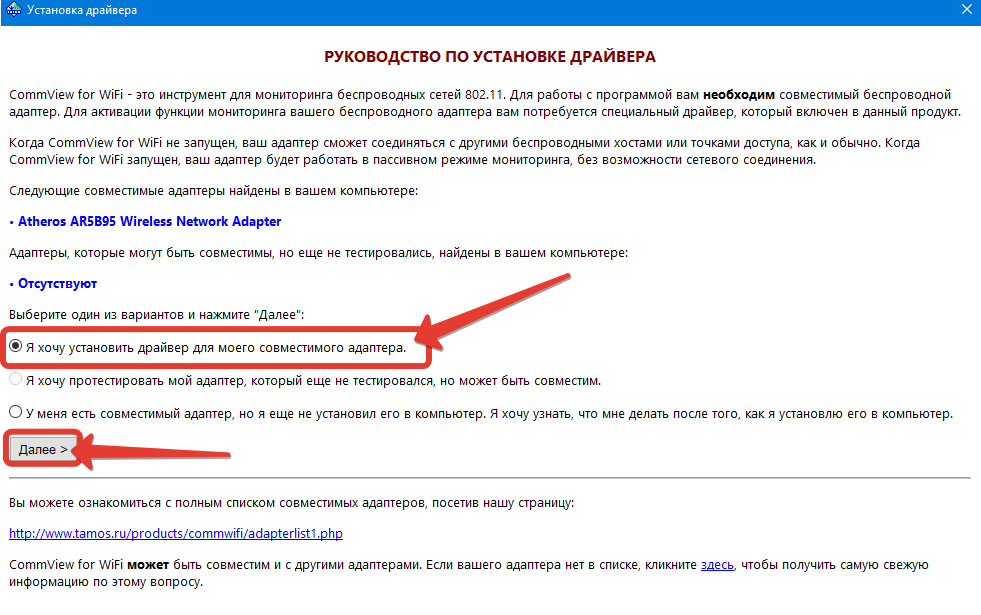

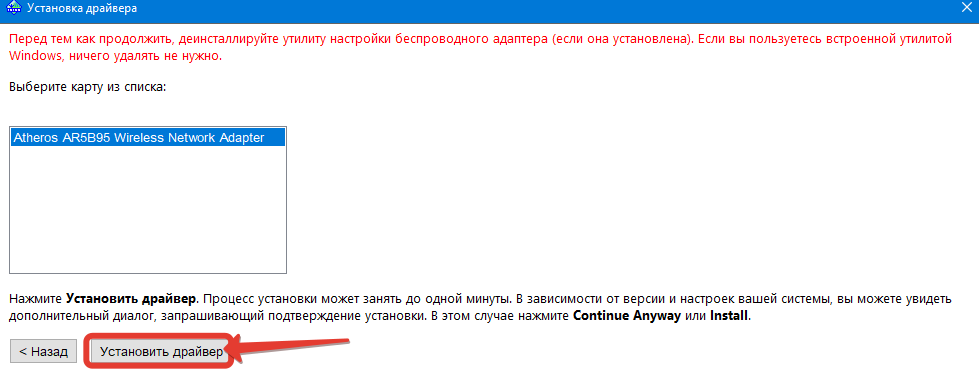

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

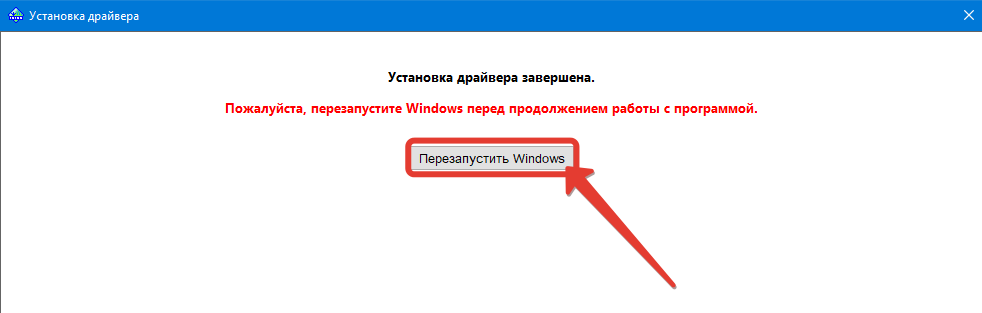

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

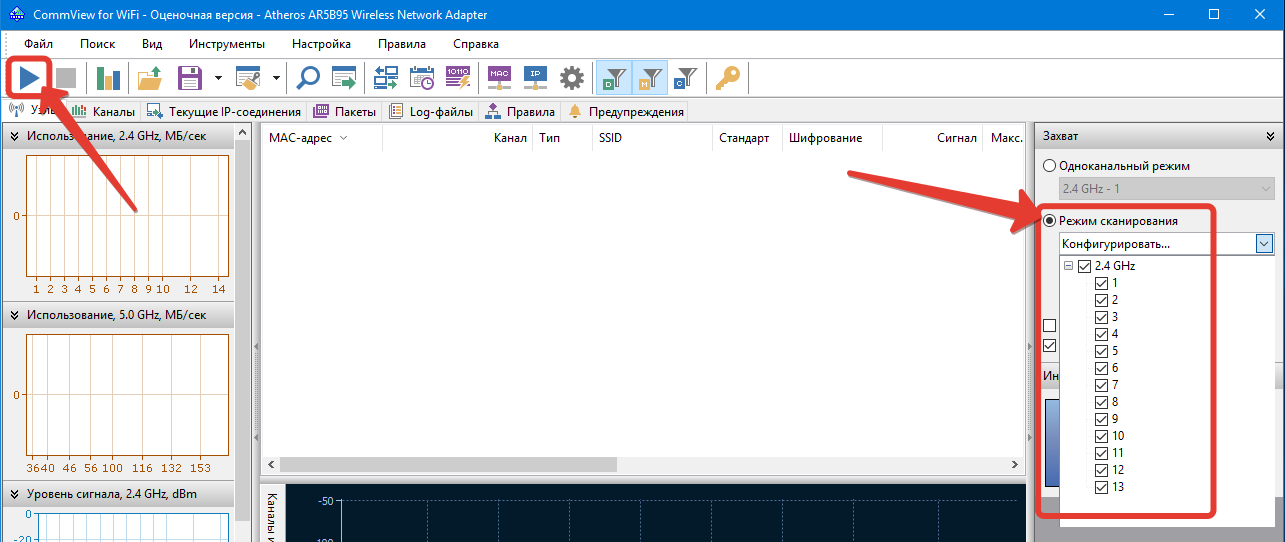

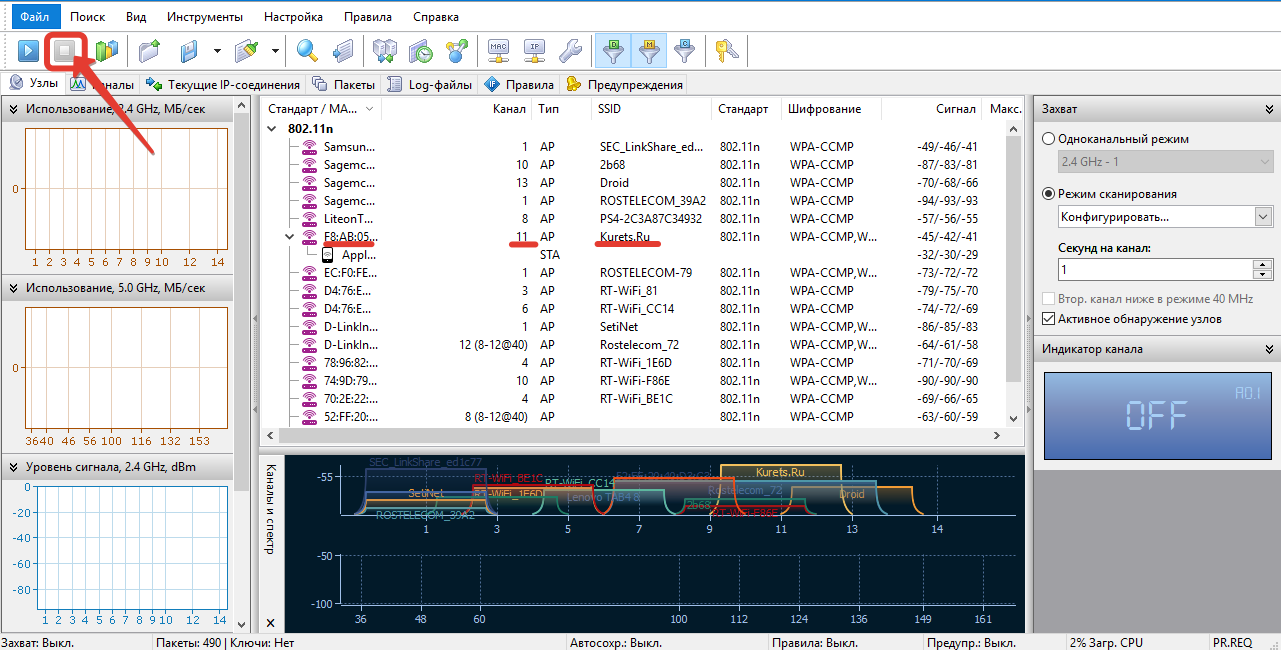

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

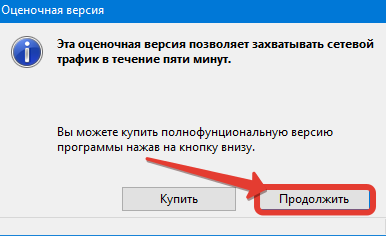

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

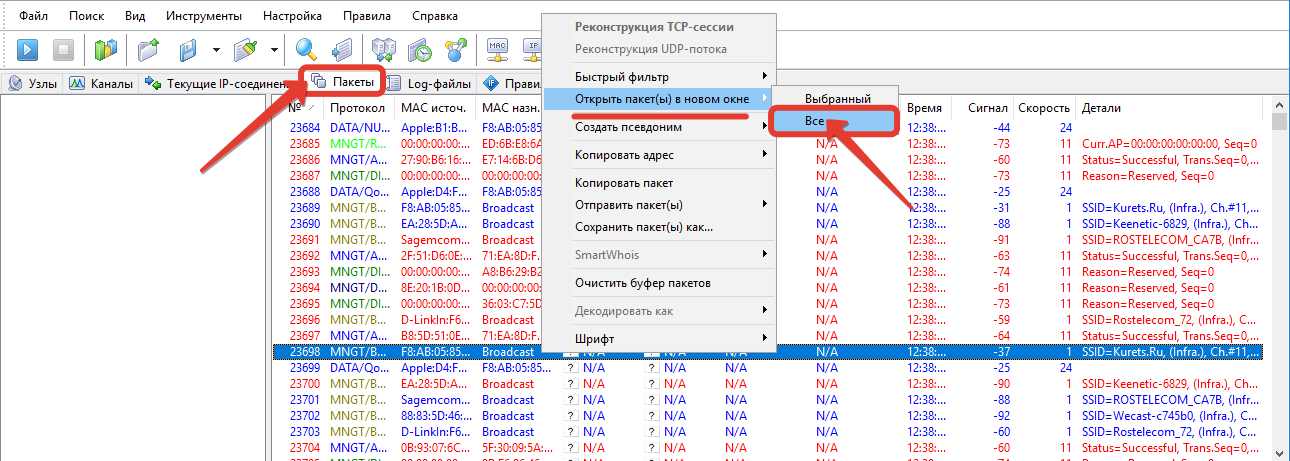

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

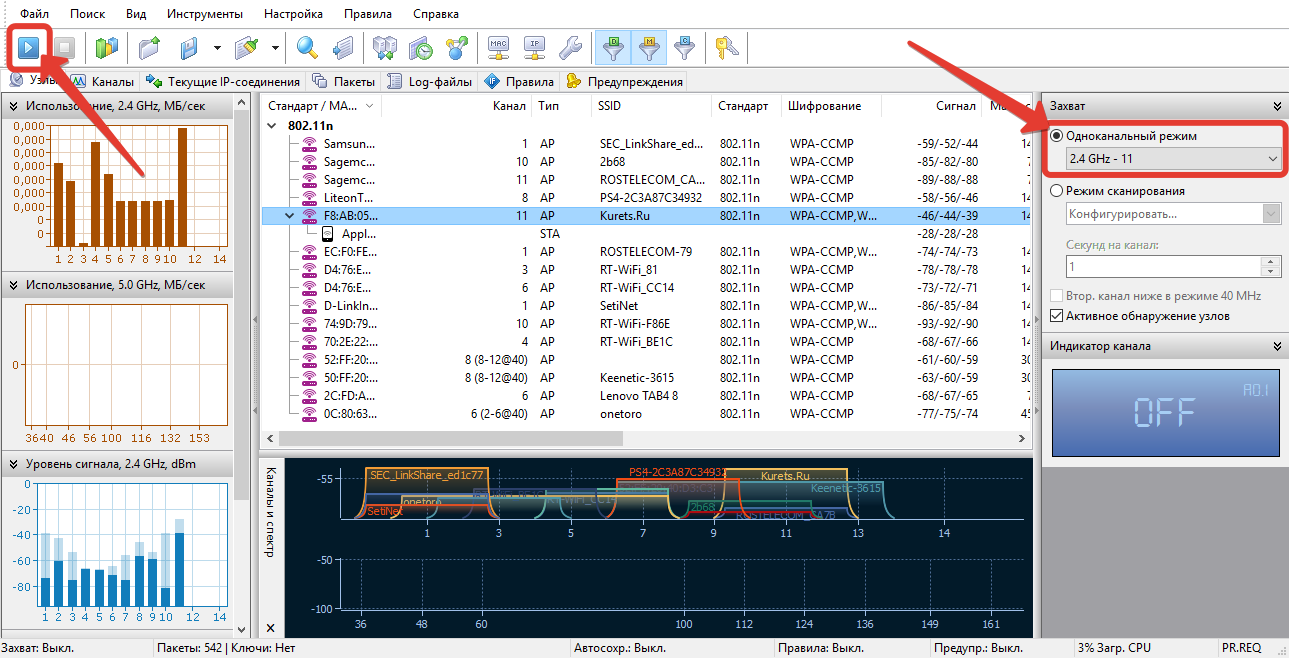

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

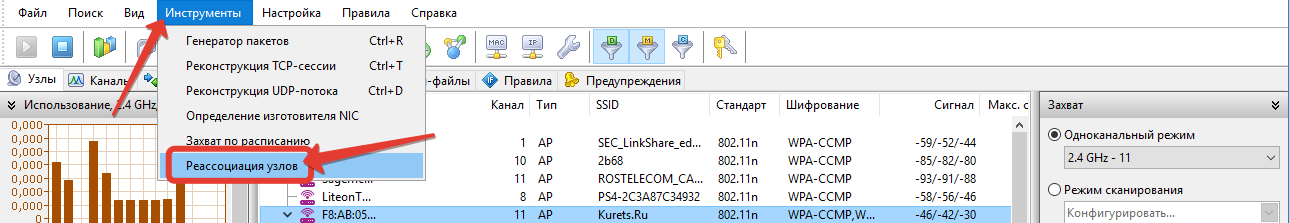

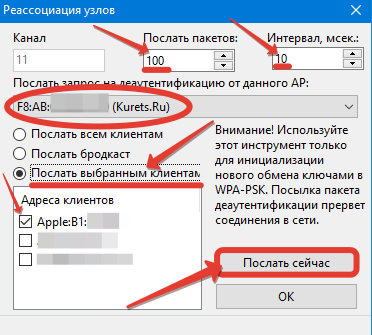

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

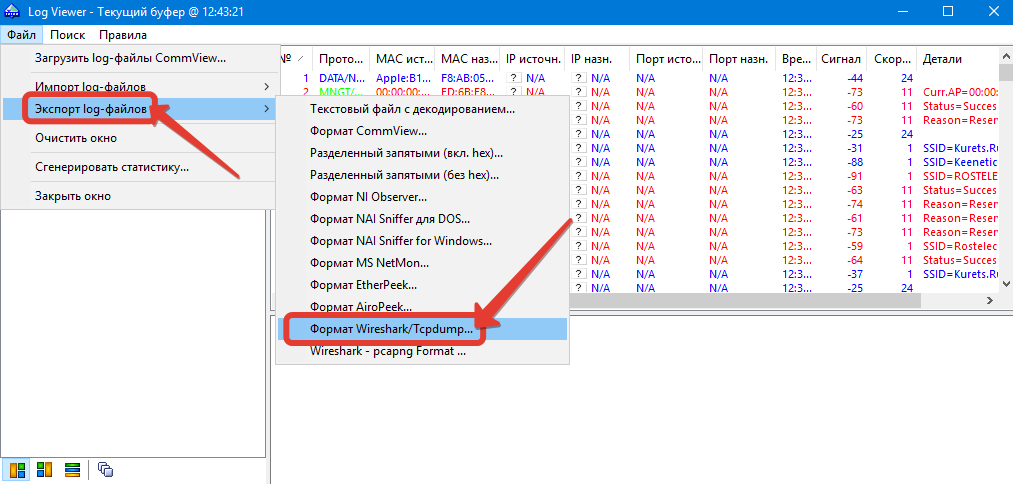

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

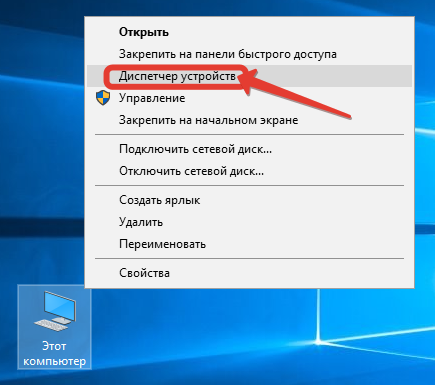

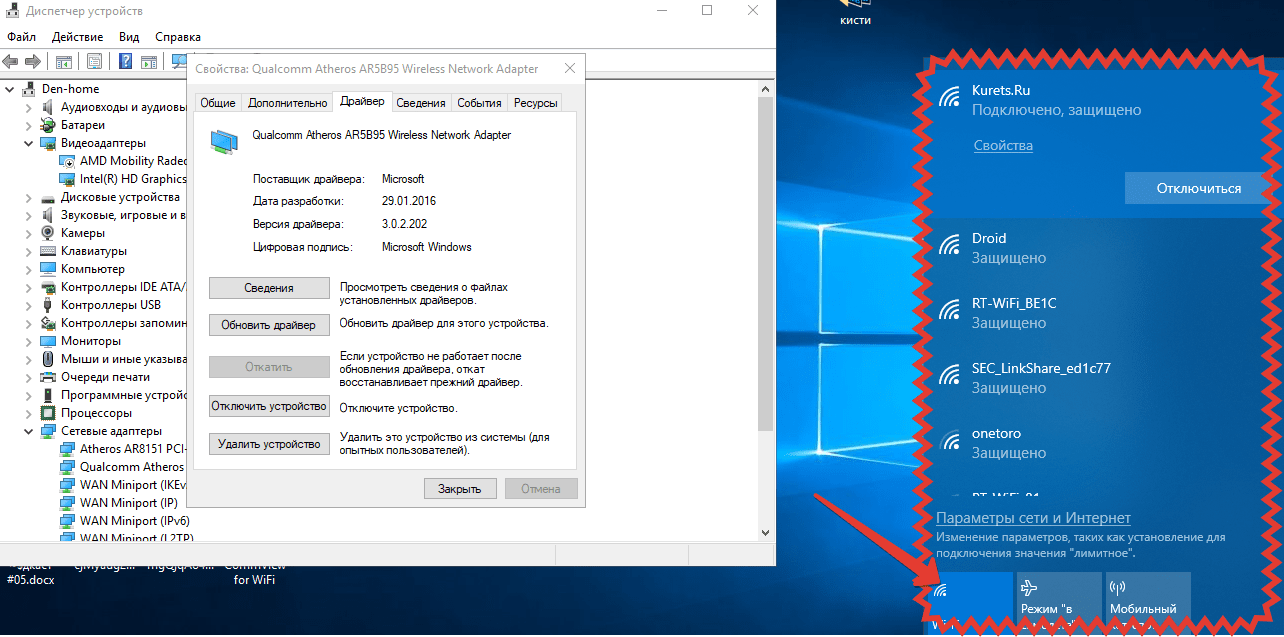

Шаг 25. Запускаем «Диспетчер устройств».

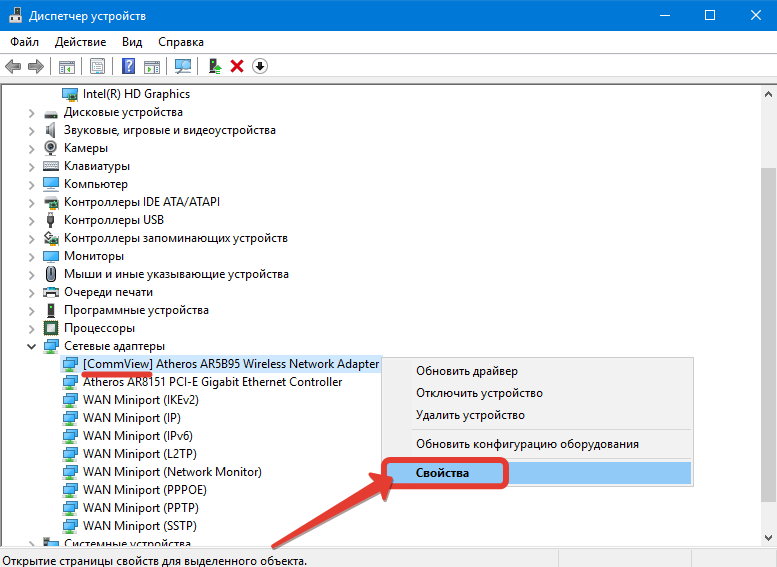

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

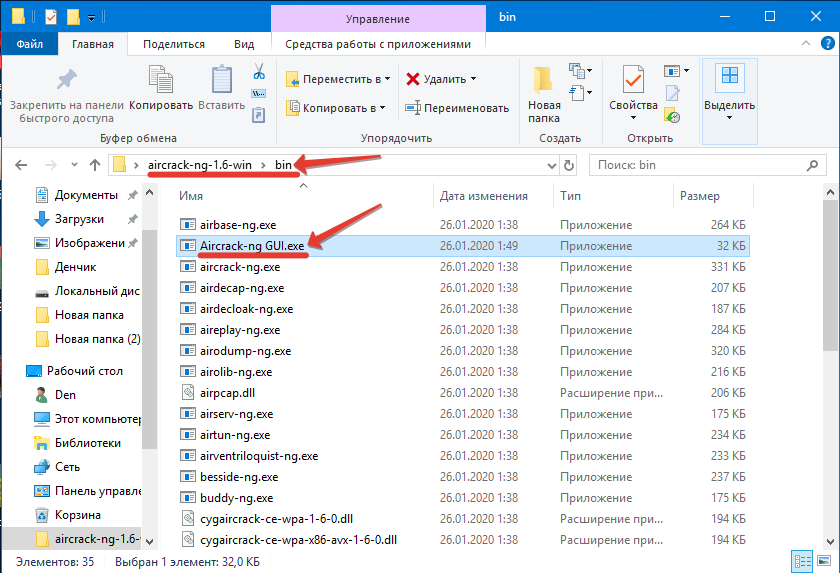

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

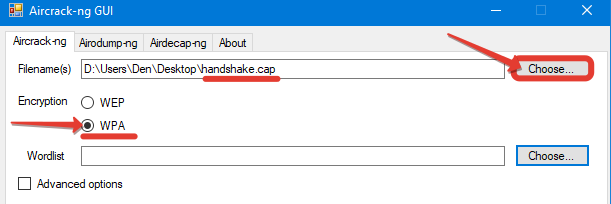

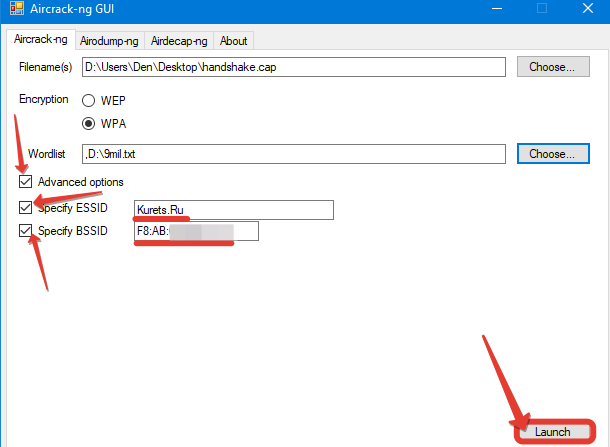

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

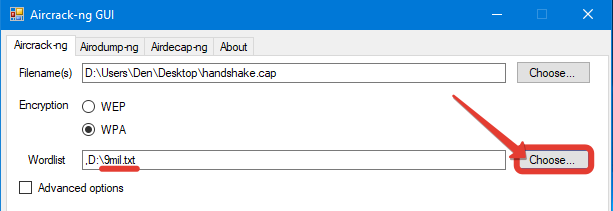

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как в Wireshark расшифровать Wi-Fi трафик

Расшифровка WPA трафика в Wireshark

Начнём с теории, чтобы понять, почему процесс расшифровки Wi-Fi трафика в Wireshark требует некоторых усилий и почему нельзя просто расшифровать любой захваченный Wi-Fi трафик даже если есть пароль от Точки Доступа.

При передаче по Wi-Fi трафик шифруется с использованием PTK (Pairwise transient key — можно перевести как Парный переходной ключ). При этом PTK является динамичным, то есть создаётся заново для каждого нового соединения. Таким образом получается, что Wi-Fi трафик для каждого соединения в одной и той же Точке Доступа зашифрован разными PTK, причём даже для одного Клиента после переподключения PTK меняется. Для вычисления PTK необходимы данные из четырёх этапного рукопожатия, а также пароль от Wi-Fi сети (на самом деле нужна ещё и другая информация, например имя (SSID) сети, но получение этих данных не является проблемой).

Главное, что нужно понять: для расшифровки Wi-Fi трафика необходимо четырёх этапное рукопожатие. Причём не любое, а именно то, которое произошло для передачи того трафика, который нужно расшифровать. Но для использования захваченного рукопожатия необходим пароль от Wi-Fi сети.

Итак, чтобы расшифровать Wi-Fi трафик нужны:

1) рукопожатие, произошедшее между Клиентом и Точкой доступа непосредственно перед обменом расшифровываемой информацией

2) пароль для подключения к Точке Доступа

Далее будет показано два примера захвата Wi-Fi трафика и его расшифровки. Первый захват данных выполнен с помощью Airodump-ng, а затем беспроводной трафик будет расшифрован в Wireshark. Во втором примере данные будут захвачены и расшифрованы с использованием только Wireshark.

Захват Wi-Fi трафика в Airodump-ng

Чтобы данные были пригодны для расшифровки, нужно чтобы Wi-Fi карта не переключала каналы, а выполняла захват информации на одном канале, на котором работает целевая Точка Доступа. Поэтому начнём со сбора информации о целевой точки доступа.

Смотрим имена беспроводных интерфейсов:

Переводим ИНТЕРФЕЙС в режим монитора командами вида:

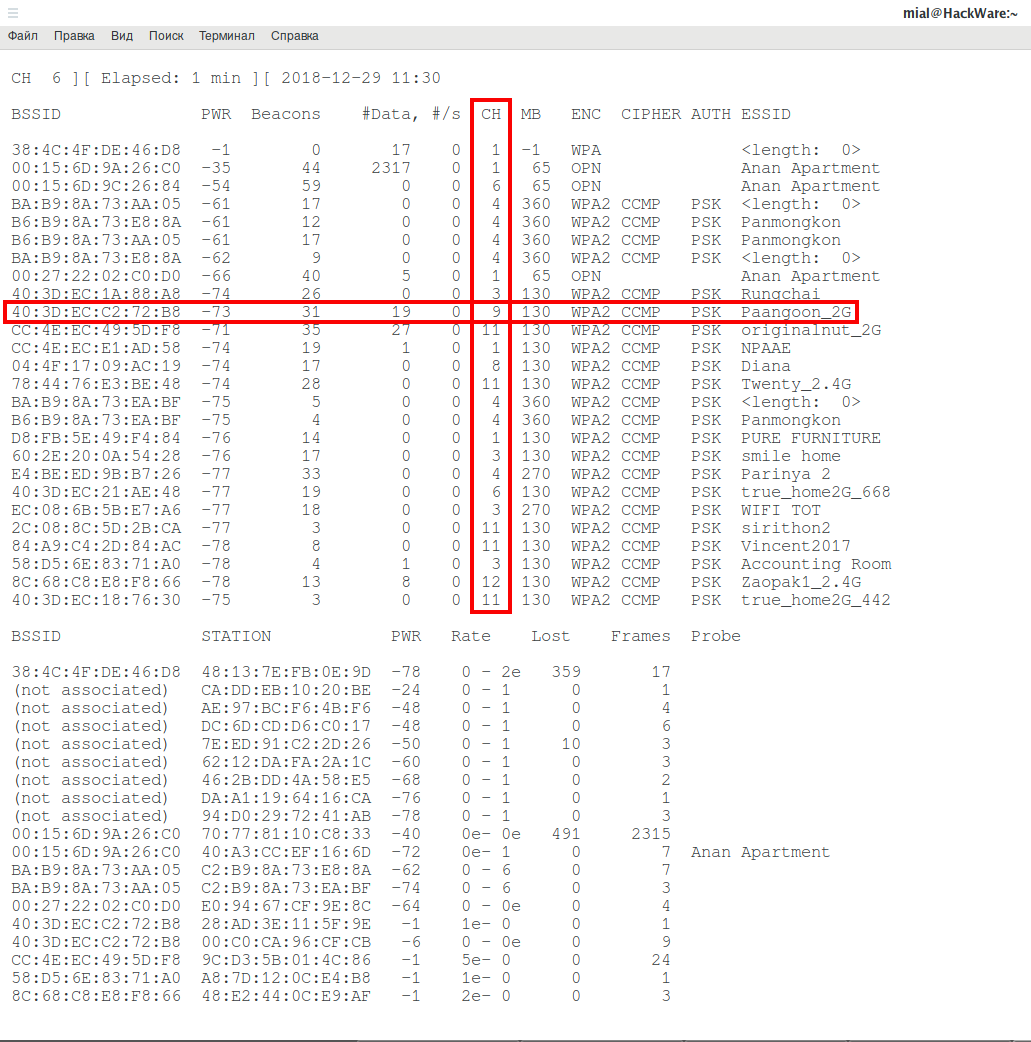

Запускаем airodump-ng командой вида:

Например, я хочу захватить и расшифровать трафик для Точки Доступа Paangoon_2G, которая работает на 9 канале.

Тогда мне нужно перезапустить airodump-ng командой вида:

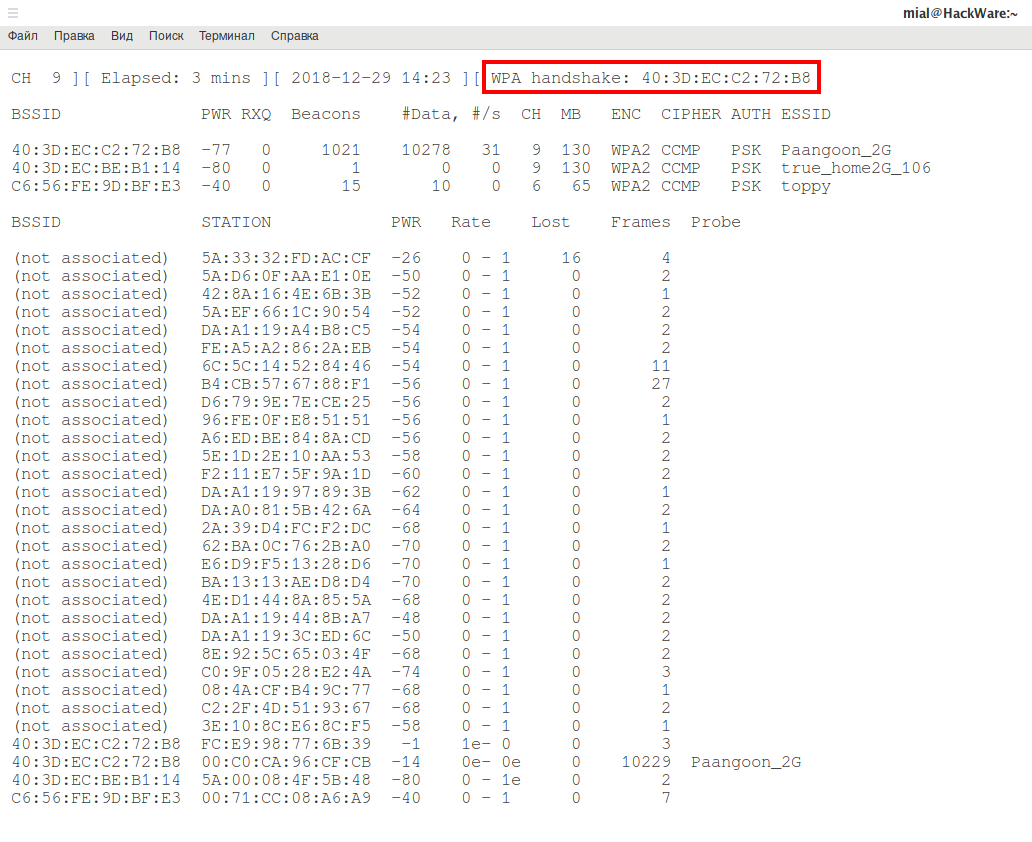

Надпись WPA handshake говорит о том, что было захвачено четырёх этапное рукопожатие. Это означает что:

Расшифровка Wi-Fi трафика в Wireshark

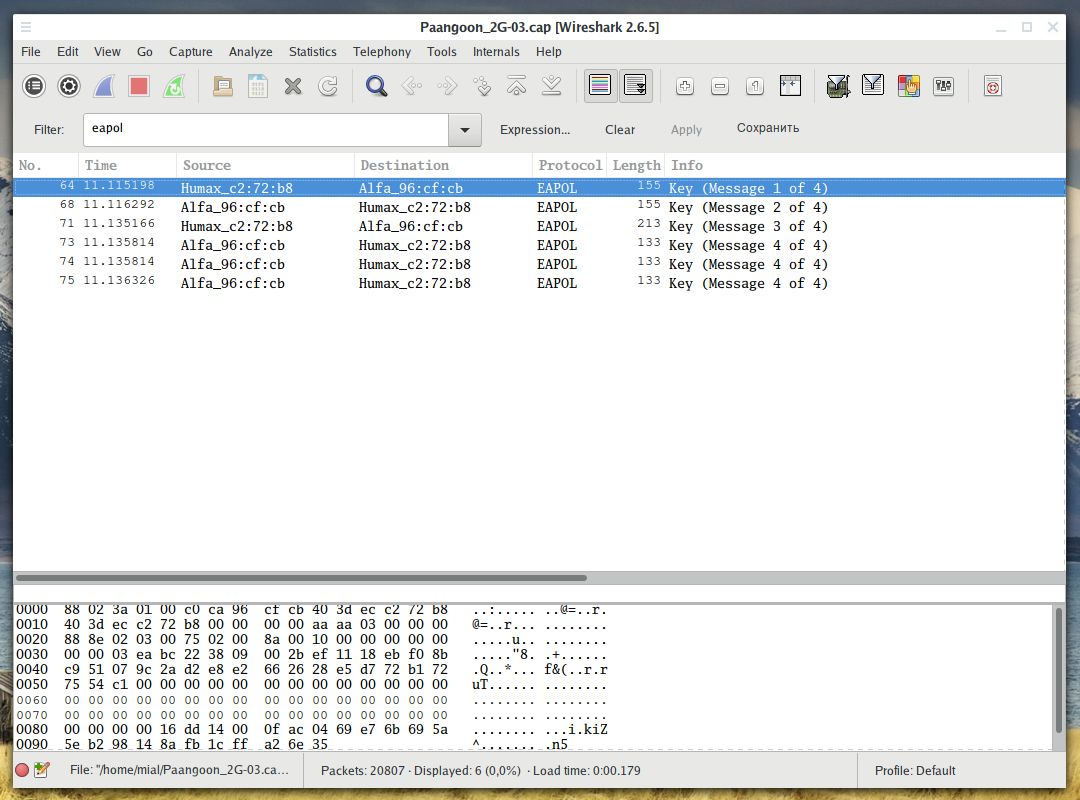

Открываем файл захвата в Wireshark. В исходном виде трафик выглядит примерно так:

То есть без расшифровки мы видим только MAC-адреса участников передачи данных, пакеты некоторых видов, а также пакеты с данными — полезная нагрузка в которых зашифрована.

Перед расшифровкой убедимся, что имеется хендшейк, иначе продолжать нет смысла:

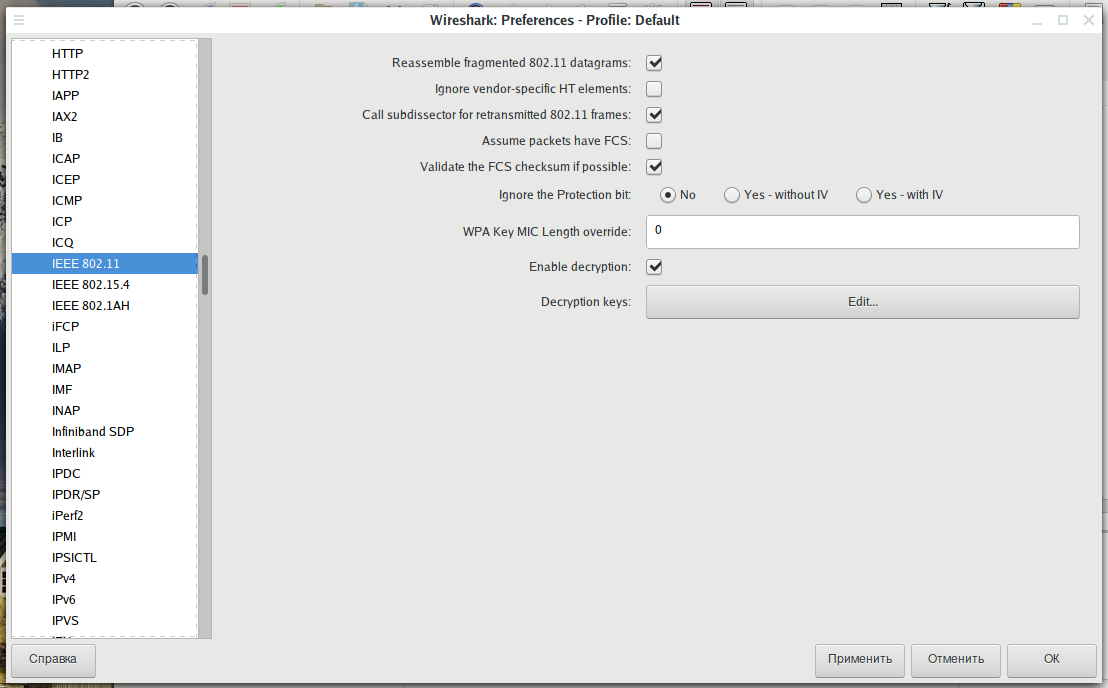

Перед расшифровкой нам нужно сделать некоторые изменения в настройках протокола IEEE 802.11.

Перейдите в Edit → Preferences, раскройте секцию protocol и выберите IEEE 802.11. Настройки должны быть такими:

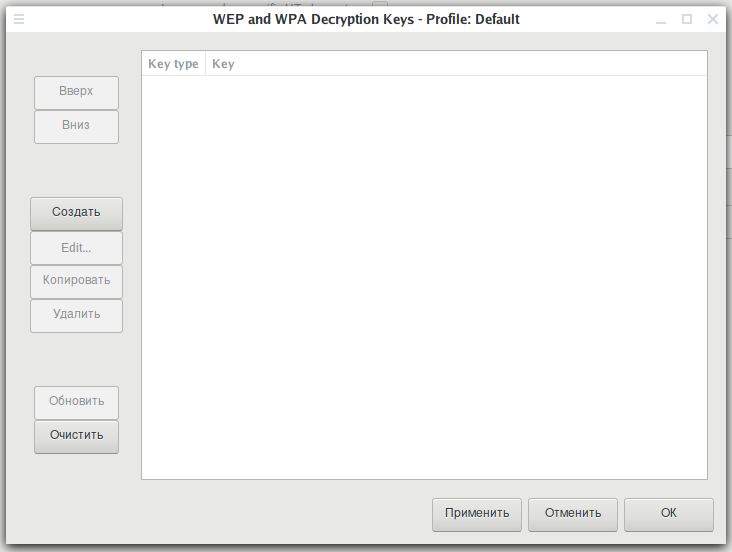

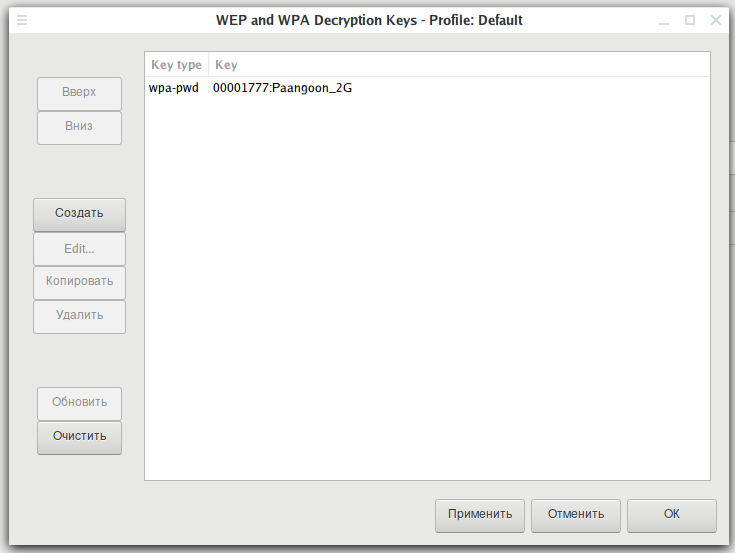

Когда у вас будут такие же настройки, как и на предыдущем скриншоте, нажмите на кнопку Edit рядом с надписью Decryption Keys (для добавления WEP/WPA ключа):

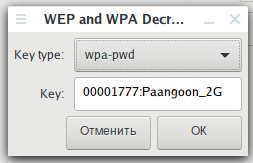

Нажмите кнопку Создать. В открывшемся окне в поле Key type выберите wpa-pwd, введите пароль от Wi-Fi сети, а через двоеточие имя (SSID) сети и нажмите ОК.

Например, в моём случае пароль 00001777, а имя сети Paangoon_2G, тогда я ввожу:

Нажмите кнопку Применить:

Трафик будет расшифрован:

Теперь там видны DNS, HTTP запросы и ответы, а также другие сетевые пакеты.

Если захвачен трафик не только для данной сети, но и для других сетей, работающих на этом же канале, либо для данной сети но других клиентов, для которых не захвачены рукопожатия, то этот трафик не будет расшифрован.

Захват Wi-Fi в Wireshark

Трафик Wi-Fi можно захватить непосредственно в Wireshark. Но нам предварительно нужно переключить Wi-Fi карту на тот же канал, на котором работает целевая Точка Доступа. Это делается командами вида:

В этих командах нужно слова ИНТЕРФЕЙС и КАНАЛ заменить на действительные данные.

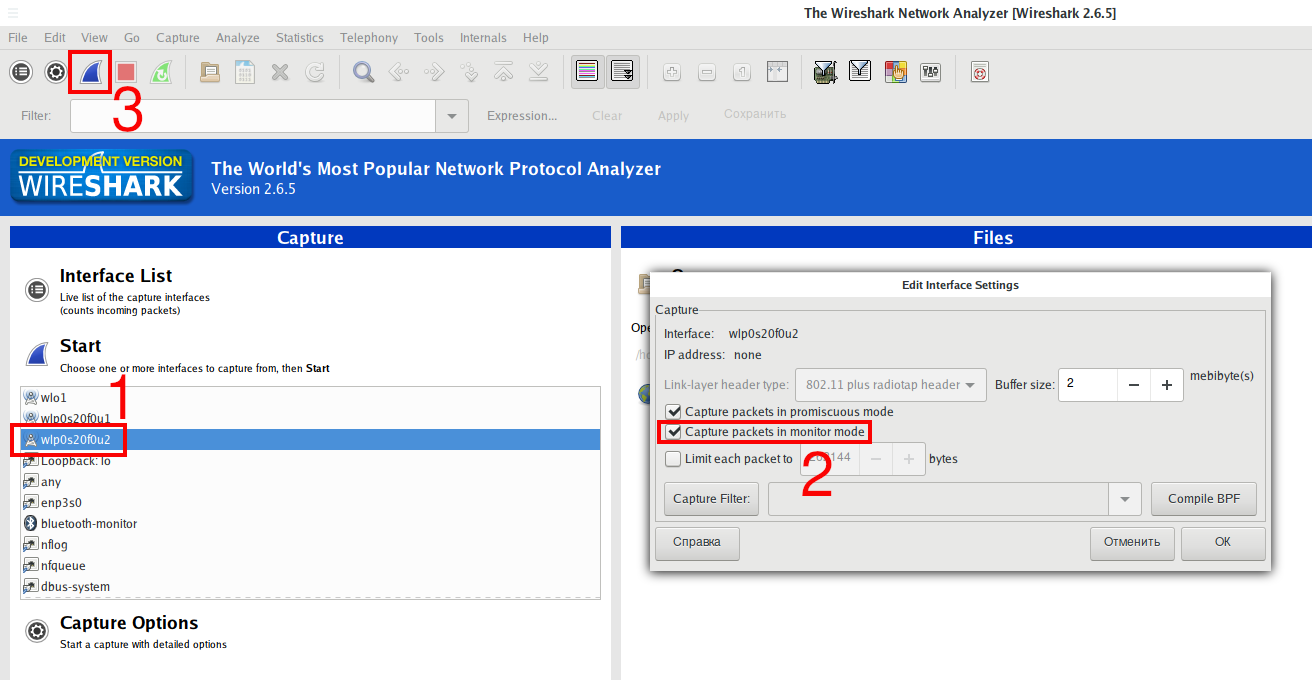

Когда интерфейс переключён на нужный канал, в Wireshark найдите этот интерфейс, в его свойствах поставьте галочку Capture packets in monitor mode. Затем начните захват данных:

Последующая расшифровка выполняется точно таким же образом, как показано выше.

Заключение

Для расшифровки WEP Wi-Fi трафика достаточно знать только пароль. Но ТД с WEP уже практически не встречаются.