Как расшифровать aes 256

Что такое шифрование AES-256 и как оно работает?

Этот передовой стандарт шифрования используется Агентством национальной безопасности (АНБ) во многих отраслях, включая онлайн-банкинг. Так, что такое шифрование AES и как это работает? Давайте выясним!

Что такое шифрование AES?

Симметричное и асимметричное шифрование

«Симметричный» означает, что он использует один и тот же ключ для шифрования и дешифрования информация Кроме того, и то и другое что собой представляет отправитель и получатель данных нужна их копия для расшифровки шифра.

С другой стороны, асимметричный ключевые системы используют разные ключи для каждого из двух процессов: шифрование и дешифрование.

Апреимущество симметричных систем как AES они намного быстрее, чем асимметричный единицы. Это связано с тем, что алгоритмы с симметричным ключом требуют меньшая вычислительная мощность.

Вот почему асимметричные ключи лучше всего использовать для передача внешних файлов. Симметричные ключи лучше подходят для внутреннее шифрование.

Что такое блочные шифры?

Он называется «блочным», потому что этот тип шифра разделяет информацию, которая должна быть зашифрована (известный как открытый текст) на разделы, называемые блоками.

Чтобы быть более конкретным, AES использует Размер блока 128 бит.

Это означает, что данные разделены на массив четыре на четыре содержащий 16 байт. Каждый байт содержит восемь бит.

Следовательно, умножение 16 байтов на 8 бит дает всего 128 бит в каждом блоке.

Независимо от этого разделения, размер зашифрованных данных остается прежним. Другими словами, 128 бит открытого текста дают 128 бит зашифрованного текста.

Секрет алгоритма AES

А теперь держитесь за шляпы, потому что здесь становится интересно.

Джоан Дэмен и Винсент Риджмен приняли блестящее решение использовать Сеть перестановки подстановок (SPN) алгоритм.

SPN работает путем применения несколько раундов расширения ключа для шифрования поле.

Начальный ключ используется для создания серия новых ключей так называемые «круглые ключи».

Мы узнаем больше о том, как генерируются эти ключи раунда позже. Достаточно сказать, что несколько раундов модификации каждый раз генерируют новый раундовый ключ.

С каждым проходом данные становятся все более и более безопасными, и взломать шифрование становится все труднее.

Потому что эти раунды шифрования делают AES непроницаемым! Есть только слишком много раундов что хакерам нужно взломать его, чтобы расшифровать его.

Скажем так: Суперкомпьютеру потребуется больше лет, чем предполагаемый возраст Вселенной, чтобы взломать код AES.

На сегодняшний день AES практически не представляет угрозы.

Различная длина ключей

Существуют три длины ключей шифрования AES.

Каждая длина ключа имеет разное количество возможных комбинаций клавиш:

Почему разница в размере ключа? Все дело в практичности.

Возьмем, к примеру, приложение. Если он использует 256-битный AES вместо AES 128, он будет требуется больше вычислительной мощности.

Практический эффект в том, что это будет требуется больше сырой мощности от аккумулятора, поэтому ваш телефон умрет быстрее.

Таким образом, при использовании 256-битного шифрования AES золотой стандарт, это просто невозможно для повседневного использования.

Где используется расширенный стандарт шифрования (AES)?

Сегодня библиотеки AES созданы для множества языков программирования, включая C, C ++, Java, Javascript и Python.

Стандарт шифрования AES также используется различными программы сжатия файлов включая 7 Zip, WinZip и RAR, а также системы шифрования дисков как BitLocker и FileVault; и файловые системы, такие как NTFS.

Возможно, вы уже использовали его в своей повседневной жизни, даже не заметив этого!

Если вы полагаетесь на то, что менеджеры паролей запоминают ваши учетные данные для нескольких учетных записей, вероятно, вы уже сталкивались с AES!

Те приложения для обмена сообщениями, которые вы используете, например WhatsApp и Facebook Messenger? Да, они тоже этим пользуются.

Даже видеоигры как Grand Theft Auto IV используйте AES для защиты от хакеров.

Набор инструкций AES интегрирован в все процессоры Intel и AMD, так что ваш компьютер или ноутбук уже встроен, и вам не нужно ничего делать.

И, конечно же, не будем забывать о приложениях, которые вы банка создан, чтобы вы могли управлять своими финансами в Интернете.

Узнав, как работает шифрование AES, вы дышать намного легче зная, что ваша информация в надежных руках!

История шифрования AES

AES начался как ответ Правительство США необходимо.

Еще в 1977 году федеральные агентства полагались на DСтандарт шифрования ata (DES) в качестве основного алгоритма шифрования.

Однако к 1990-м годам DES уже не был достаточно безопасным, потому что его можно было взломать только 22 часов.

Итак, правительство объявило публичное соревнование найти новую систему, просуществовавшую более 5 лет.

выгода от этого открытого процесса заключалось в том, что каждый из представленных алгоритмов шифрования мог быть подвергнут общественной безопасности. Это означало, что правительство могло быть 100% уверенность что в их выигрышной системе нет лазейки.

Более того, поскольку было задействовано несколько умов и глаз, правительство максимально увеличило свои шансы выявление и устранение недостатков.

НАКОНЕЦ, Шифр Rijndael (также известный как Advanced Encryption Standard) стал чемпионом.

Rijndael был назван в честь двух бельгийских криптографов, создавших его, Винсент Риджмен и Джоан Дэемен.

В 2002 году это было переименован в Advanced Encryption Standard и опубликовано Национальным институтом стандартов и технологий США (NIST).

АНБ одобрило алгоритм AES за его способность и безопасность для обработки сверхсекретная информация. ЭТО поместит AES на карту.

С тех пор AES стал iпромышленный стандарт шифрования.

Его открытый характер означает, что программное обеспечение AES можно используется как для государственных, так и для частных, коммерческих и некоммерческих приложений.

Как работает AES 256?

Пока мы знаем, что эти алгоритмы шифрования шифруют информацию, которую они защищают, и превращают ее в беспорядок.

Я имею в виду, что основной принцип всего шифрования is каждая единица данных будет заменена другой в зависимости от ключа безопасности.

Но что точно, делает ли шифрование AES достаточно безопасным, чтобы считаться отраслевым стандартом?

Обзор процесса

Алгоритм шифрования AES проходит через несколько раундов шифрования. Он может даже пройти 9, 11 или 13 раундов.

Каждый раунд включает в себя те же шаги, что и ниже.

После последнего раунда алгоритм пройдет еще один раунд. В этом наборе алгоритм выполнит шаги с 1 по 7. кроме 6 шагу.

Он изменяет 6-й шаг, потому что на данном этапе он мало что даст. Помните, что он уже прошел через этот процесс несколько раз.

Итак, повторение шага 6 будет избыточный. Количество вычислительной мощности, которое потребовалось бы для повторного смешивания столбцов, просто не стоит того, поскольку оно будет больше не изменяют существенно данные.

К этому моменту данные уже прошли следующие этапы:

А рandom набор перемешанных персонажей это не будет иметь смысла для тех, у кого нет ключа AES.

Углубленный взгляд

Теперь у вас есть представление о том, как создается этот симметричный блочный шифр. Разберемся поподробнее.

Во-первых, эти алгоритмы шифрования добавляют начальный ключ к блоку, используя XOR («исключающее ИЛИ») шифр.

Этот шифр операция встроена в аппаратное обеспечение процессора.

Тогда каждый байт данных замещенный с другим.

Эта медитация CRUCIAL step будет следовать заранее определенной таблице, называемой Ключевое расписание Рейндаэля чтобы определить, как производится каждая замена.

Теперь у вас есть набор новые 128-битные круглые ключи это уже беспорядок из перепутанных букв.

В-третьих, пора пройти через первый раунд шифрования AES. Алгоритм добавит начальный ключ к новым ключам раунда.

Теперь у тебя есть второй случайный шифр.

В-четвертых, алгоритм заменяет каждый байт с кодом согласно S-box Rijndael.

Теперь пришло время сдвинуть строки массива 4 × 4.

В-шестых, каждый столбец будет умножен на предопределенную матрицу, которая снова даст вам новый блок кода.

Мы не будем вдаваться в подробности, потому что это чрезвычайно сложный процесс, требующий тонны продвинутой математики.

Просто знайте, что столбцы шифра смешиваются и объединяются, чтобы получить другой блок.

Наконец, он добавит в блок раундовый ключ (так же, как исходный ключ был на третьем шаге).

Затем промойте и повторите в зависимости от количества раундов, которое вам нужно сделать.

Процесс повторяется еще несколько раз, давая вам зашифрованный текст, который радикально отличается из открытого текста.

Чтобы его расшифровать, сделайте все в обратном порядке!

Каждый этап алгоритма шифрования AES выполняет важную функцию.

Почему все шаги?

Использование разных ключей для каждого раунда дает гораздо более сложный результат, защищая ваши данные от любых атак методом грубой силы, независимо от размера ключа, который вы используете.

Процесс подстановки байтов изменяет данные нелинейным образом. Это скрывает связь между оригиналом и зашифрованным содержание.

Переставляя байты, вы получите гораздо более сложное шифрование.

Результатом является невероятно сложная форма шифрования это невозможно взломать, если у вас нет секретного ключа.

Безопасно ли шифрование AES?

Если нашего описания процесса недостаточно, чтобы заставить вас поверить в силу ключа AES, давайте рассмотрим, насколько безопасен AES.

Как мы уже говорили в начале, Национальный институт стандартов и технологий (NIST) выбрал три типа AES: 128-битные ключи AES, 192-битные и 256-битные.

Каждый тип по-прежнему использует одни и те же 128-битные блоки, но они отличаются в двух вещах.

Длина ключа

первое отличие лежит в длине каждого из битовых ключей.

Как самый длинный, AES 256-битное шифрование обеспечивает самое надежное уровень шифрования.

Это связано с тем, что 256-битное шифрование AES потребует от хакера попытки 2256 различных комбинаций чтобы убедиться, что нужный включен.

Мы должны подчеркнуть, что это число астрономически большой. Это всего 78 цифр!

Если вы до сих пор не понимаете, насколько он велик, скажем так. Он такой большой, что это экспоненциально большой чем количество атомов в наблюдаемой Вселенной.

Очевидно, что в интересах защиты национальной безопасности и других данных правительство США требуется 128- или 256-битный процесс шифрования для конфиденциальных данных.

AES-256, имеющий длина ключа 256 бит, поддерживает самый большой размер битов и практически не может быть взломан грубой силой в соответствии с текущими стандартами вычислительной мощности, что делает его на сегодняшний день самым надежным стандартом шифрования.

| Размер ключа | Возможные комбинации |

| 1 бит | 2 |

| 2 биты | 4 |

| 4 биты | 16 |

| 8 биты | 256 |

| 16 биты | 65536 |

| 32 биты | 4.2 х 10 9 |

| 56 бит (DES) | 7.2 х 10 16 |

| 64 биты | 1.8 х 10 19 |

| 128 бит (AES) | 3.4 х 10 38 |

| 192 бит (AES) | 6.2 х 10 57 |

| 256 бит (AES) | 1.1 х 10 77 |

Раунды шифрования

второе отличие между этими тремя разновидностями AES определяется количество проходов шифрования.

128-битное шифрование AES использует 10 раундов, AES 192 использует 12 раундов, а AES 256 использует 14 раундов.

Как вы, наверное, догадались, чем больше раундов вы используете, тем сложнее становится шифрование. Это в основном то, что делает AES 256 наиболее безопасной реализацией AES.

Поймайте

Более длинный ключ и большее количество раундов потребуют более высокой производительности и большего количества ресурсов / мощности.

AES 256 использует На 40% больше системных ресурсов чем AES 192.

Вот почему 256-битный стандарт Advanced Encryption лучше всего подходит для высокочувствительная среда, как правительство, когда оно имеет дело с конфиденциальными данными.

Это те случаи, когда безопасность важнее скорости или мощности.

Могут ли хакеры взломать AES 256?

старый 56-битный ключ DES можно было взломать менее чем за сутки. Но для AES? Это займет миллиарды лет чтобы сломаться, используя вычислительные технологии, которые у нас есть сегодня.

Хакерам было бы глупо даже пытаться атаковать такого типа.

При этом мы должны признать ни одна система шифрования не является полностью безопасной.

Исследователи, изучавшие AES, нашли несколько потенциальных способов попасть внутрь.

Угроза №1: атаки по ключевым словам

В 2009 году они обнаружили возможную атаку с использованием связанных ключей. Вместо грубой силы эти атаки будут настроить таргетинг на сам ключ шифрования.

Этот тип криптоанализа будет пытаться взломать шифр, наблюдая, как он работает с использованием разных ключей.

Будьте уверены, криптографы быстро улучшили сложность расписания ключей AES после этих атак, чтобы предотвратить их.

Угроза №2: известная отличительная атака

В отличие от грубой силы, эта атака использовала известный ключ расшифровать структуру шифрования.

Однако этот взлом был нацелен только на восьмиэтапную версию AES 128, не стандартная 10-раундовая версия. Однако, это не серьезная угроза.

Угроза № 3: атаки по стороннему каналу

Это основной риск, с которым сталкивается AES. Это работает, пытаясь подобрать любую информацию система протекает.

Хакеры могут слушать звуки, электромагнитные сигналы, информация о времени или потребляемая мощность чтобы попытаться выяснить, как работают алгоритмы безопасности.

Угроза №4: Раскрытие ключа

Это достаточно легко доказать, выполнив следующие действия:

Более того, обучите своих сотрудников против социальной инженерии и фишинговых атак.

Преимущества шифрования AES

Процесс шифрования AES относительно прост для понимания. Это позволяет простая реализация, а также на самом деле быстрое шифрование и дешифрование.

Кроме того, AES требует меньше памяти чем другие типы шифрования (например, DES).

Наконец, когда вам потребуется дополнительный уровень безопасности, вы можетелегко комбинировать AES с различными протоколами безопасности например, WPA2 или даже другие типы шифрования, такие как SSL.

AES против ChaCha20

У AES есть некоторые ограничения, которые пытались восполнить другие типы шифрования.

Хотя AES отлично подходит для большинства современных компьютеров, он не встроены в наши телефоны или планшеты.

Вот почему AES обычно реализуется программно (а не аппаратно) на мобильных устройствах.

Однако программная реализация AES занимает слишком много времени от батареи.

ChaCha20 также использует 256-битные ключи. Его разработали несколько инженеров Google, чтобы восполнить этот пробел.

Преимущества ChaCha20:

AES против Twofish

Twofish был одним из финалистов конкурса, который правительство провело на замену DE.

Вместо блоков Twofish использует сеть Фейстеля. Это означает, что это похожая, но более сложная версия старых стандартов, таких как DES.

До сегодняшнего дня Twofish не сломлен. Вот почему многие говорят, что это безопаснее, чем AES, учитывая потенциальные угрозы, о которых мы упоминали ранее.

Основное отличие состоит в том, что AES меняет количество раундов шифрования в зависимости от длины ключа, в то время как Twofish сохраняет его на определенном уровне. постоянная 16 патронов.

Однако Twofish требует больше памяти и мощности по сравнению с AES, что является его самым большим недостатком, когда речь идет об использовании мобильных или недорогих вычислительных устройств.

Заключение

Если шифрование AES достаточно хорошо для Агентства национальной безопасности, мы более чем готовы доверять его безопасности.

Несмотря на множество доступных сегодня технологий, AES остается лидером рынка. Это достаточно хорошо, чтобы любая компания могла использовать свою сверхсекретную информацию.

Шифрование AES и RSA

Вот как работает шифрование с использованием Boxcryptor

Мы шифруем файлы и тем самым обеспечиваем повышенную защиту от шпионажа и кражи данных. Для шифрования мы используем комбинацию шифрования AES-256 и шифрования RSA. Здесь мы объясняем два алгоритма.

Шифрование AES-256

Шифрование RSA

В отличие от традиционных симметричных систем шифрования, RSA работает с двумя различными ключами: публичным и частным. Оба они дополняют друг друга, что означает, что сообщение, зашифрованное одним из них, может быть дешифровано только его дополняющей стороной. Поскольку частный ключ не может быть вычислен из открытого ключа, последний, как правило, доступен для общественности.

Эти свойства позволяют использовать асимметричные криптосистемы в широком спектре функций, таких как цифровые подписи. В процессе подписания документа к файлу прикрепляется отпечаток пальца, зашифрованный с помощью RSA, который позволяет получателю проверять как отправителя, так и целостность документа. Безопасность RSA основана главным образом на математической проблеме факторизации целого числа. Сообщение, которое должно быть зашифровано, рассматривается как одно большое число. При шифровании сообщения оно увеличивается до степени ключа и делится с остатком на фиксированное произведение двух простых чисел. Повторяя процесс с другим ключом, открытый текст можно получить снова. Лучший известный в настоящее время способ взломать шифрование требует факторизации продукта, используемого при делении. В настоящее время невозможно вычислить эти коэффициенты для чисел, превышающих 768 бит. Вот почему современные криптосистемы используют минимальную длину ключа 3072 бита.

Как Boxcryptor Шифрует и Расшифровывает файлы

Boxcryptor реализует комбинированный процесс шифрования, основанный на асимметричном RSA и симметричном шифровании AES. Каждый файл имеет свой собственный уникальный случайный файловый ключ, который создается при создании файла.

Как зашифровать и расшифровать тексты с помощью AES бесплатно и ничего не устанавливая

Какая польза от этих инструментов для шифрования текстов?

Лучшие бесплатные онлайн-инструменты для шифрования и дешифрования текстов

В этой статье мы собираемся предложить вам список совершенно бесплатных инструментов для шифрования и дешифрования текстов, нам нужно будет только получить доступ к официальному веб-сайту инструмента и заполнить различные поля, доступные для адаптации симметричного шифрования AES к нашим конфигурациям ( закрытый ключ, вектор инициализации IV, тип шифрования, длина ключа, а также режим шифрования).

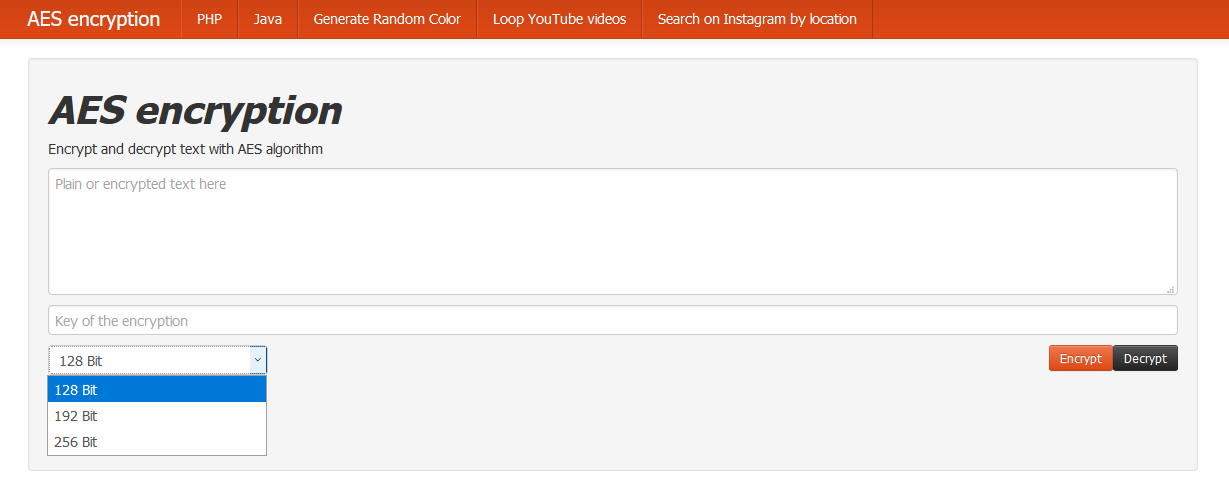

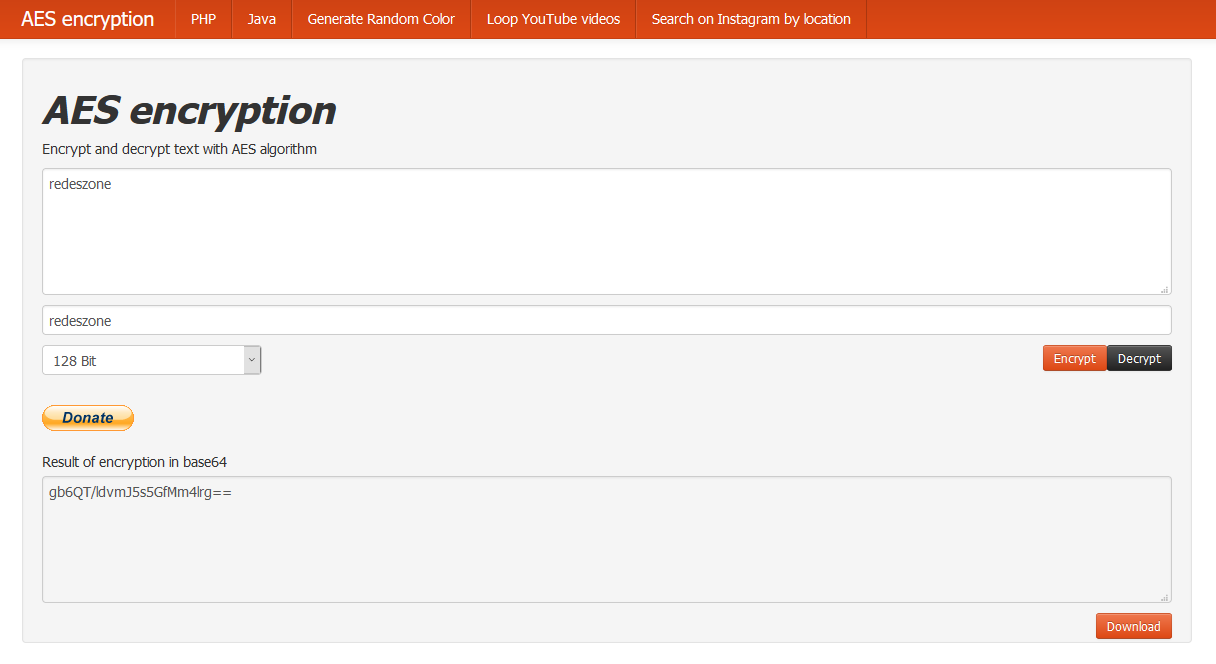

Шифрование AES

Чтобы начать использовать Шифрование AES мы должны получить доступ к его главной веб-странице, где мы найдем простой интерфейс для ввода текста и шифрования содержимого, хотя мы также можем расшифровать его в том же интерфейсе, просто введя пароль.

Его использование очень простое. Как мы видим, у нас есть 4 элемента в поле шифрования:

В текстовое поле мы должны ввести текст, который мы хотим зашифровать, а под ним ключ, которым мы собираемся его зашифровать. Мы нажмем кнопку «Зашифровать», и ниже мы сможем увидеть наш зашифрованный текст.

Мы отправим этот текст человеку, которому мы должны отправить его вместе с паролем шифрования. Рекомендуется отправлять оба элемента по отдельности и, если возможно, пароль шифрования с помощью безопасных средств, чтобы предотвратить его перехват.

Чтобы расшифровать его, мы скопируем текст в текстовое поле на AES Шифрование веб-сайт и введите ключ шифрования. Мы нажмем на кнопку «Расшифровать» и внизу будет показан наш расшифрованный текст. Внизу веб-сайта шифрования AES мы можем увидеть исходный код для всех тех пользователей, которые хотят его проанализировать, чтобы убедиться, что это действительно безопасное шифрование, которое будет далеко от досягаемости АНБ, и они также могут его реализовать. на других сайтах или сервисах легко.

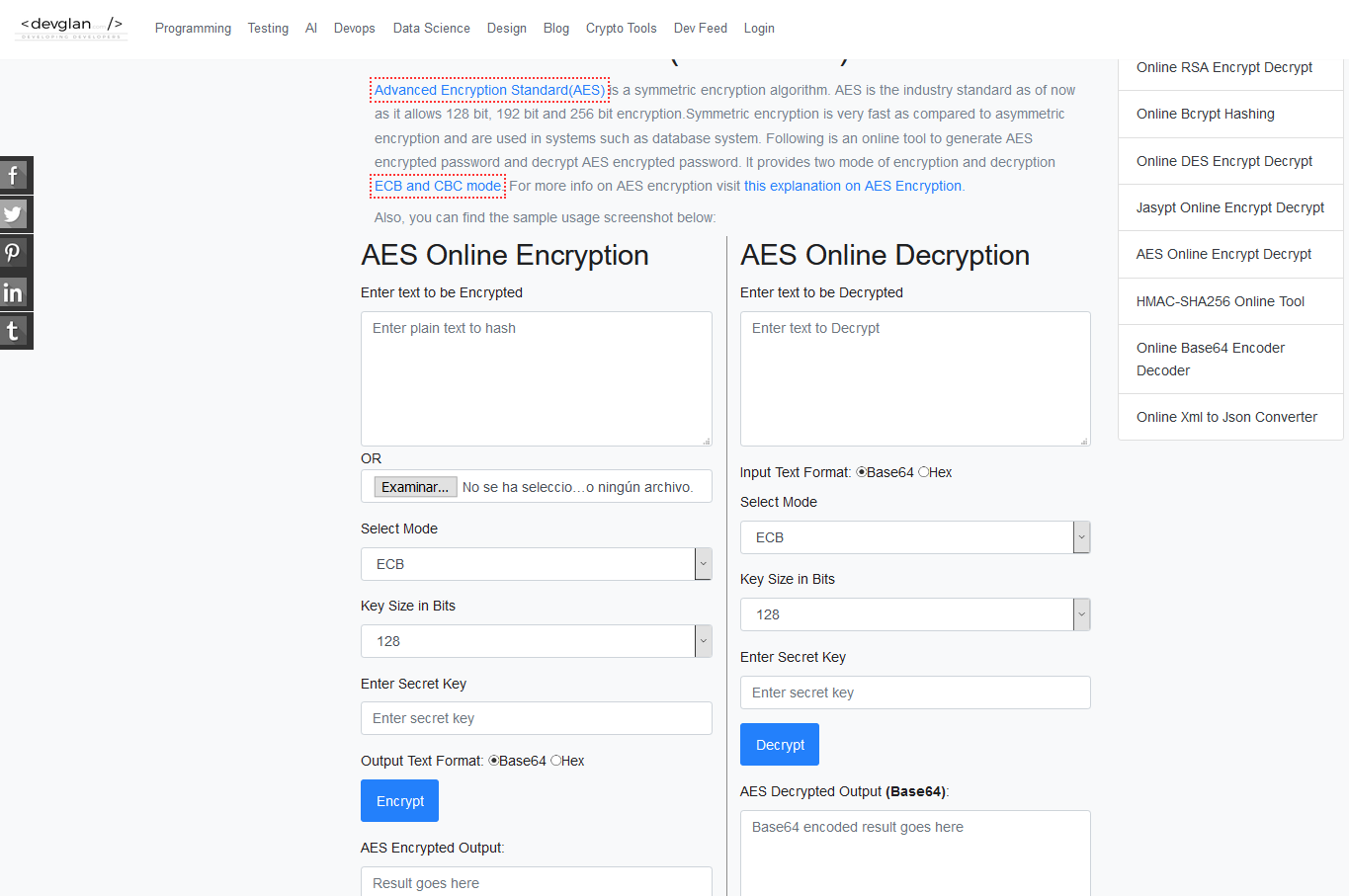

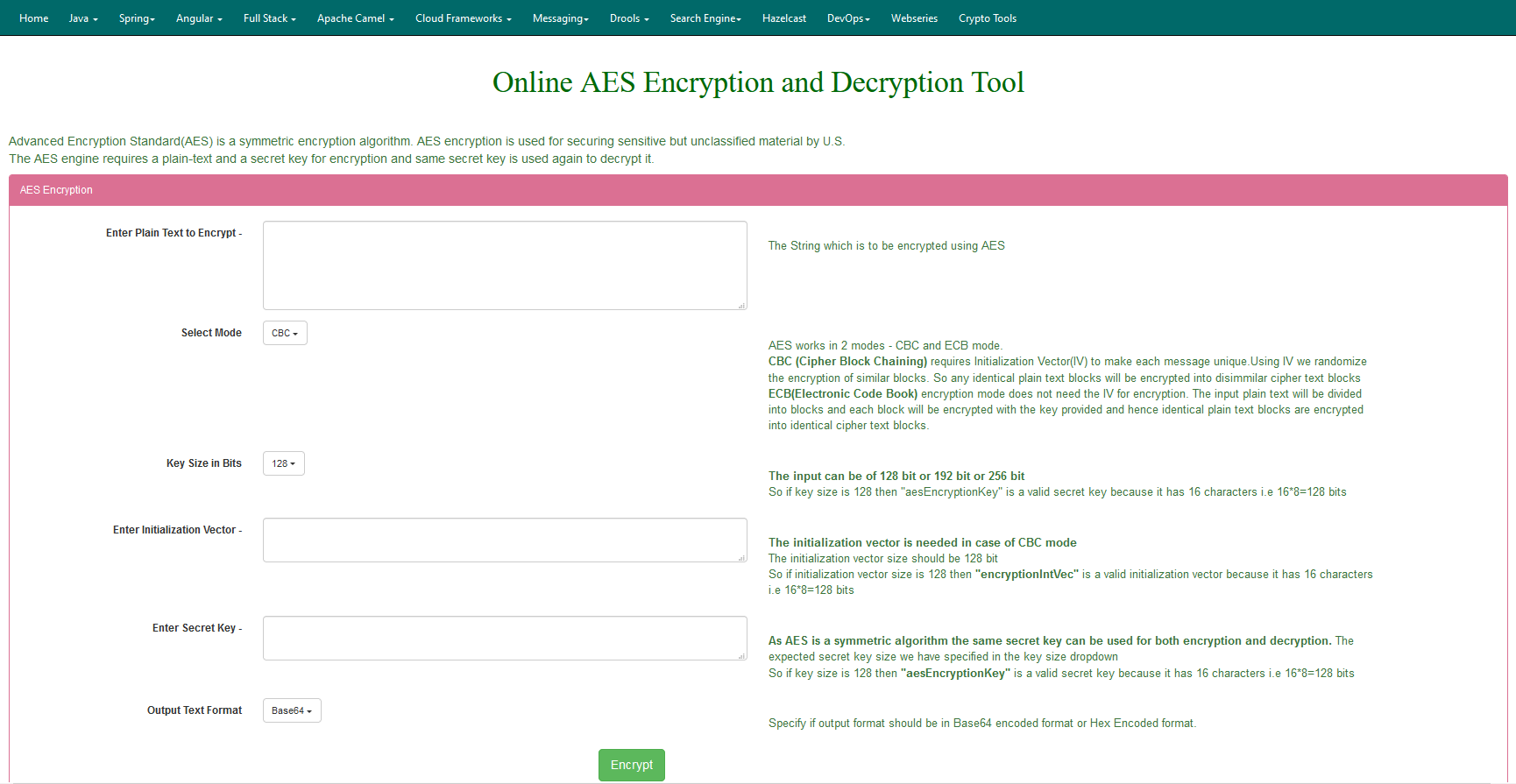

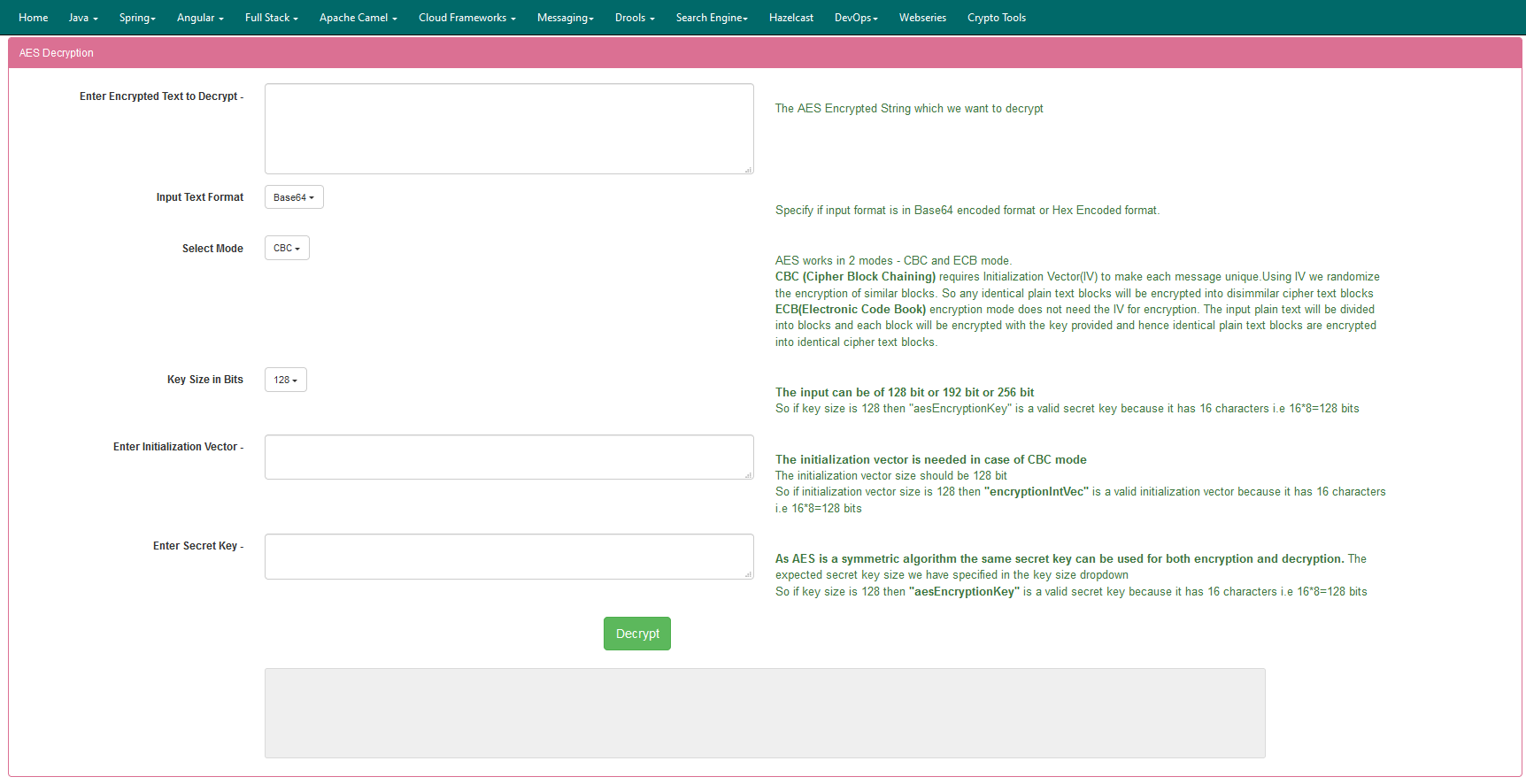

Онлайн-инструмент для шифрования и дешифрования Devglan AES

После того, как все данные были введены, мы можем экспортировать вывод зашифрованного текста в BASE64 или шестнадцатеричный формат, этот вывод появится чуть ниже, где он указывает «AES Encrypted Output».

В случае, если мы хотим расшифровать информацию, нам нужно будет сделать прямо противоположный процесс, мы введем зашифрованный текст в BASE64 или Hexadecimal, мы определим режим шифрования, который мы использовали ранее, длину ключа, а также секретный ключ. что мы использовали. После этого мы нажимаем «Расшифровать», и мы сможем увидеть исходное сообщение в открытом виде.

Генератор Javainuse AES

Как только это будет сделано, мы нажмем кнопку «Зашифровать», и введенный текст будет зашифрован.

Чтобы расшифровать информацию, мы укажем зашифрованный текст в формате Base64 или Hexadecimal, остальные параметры конфигурации, которые нам нужно будет ввести, точно такие же, как и раньше, режим шифрования, длина ключа, вектор инициализации, если вы используете CBC и также секретный ключ. Как только все будет введено, мы нажимаем «Расшифровать», и он вернет нам простой текст.

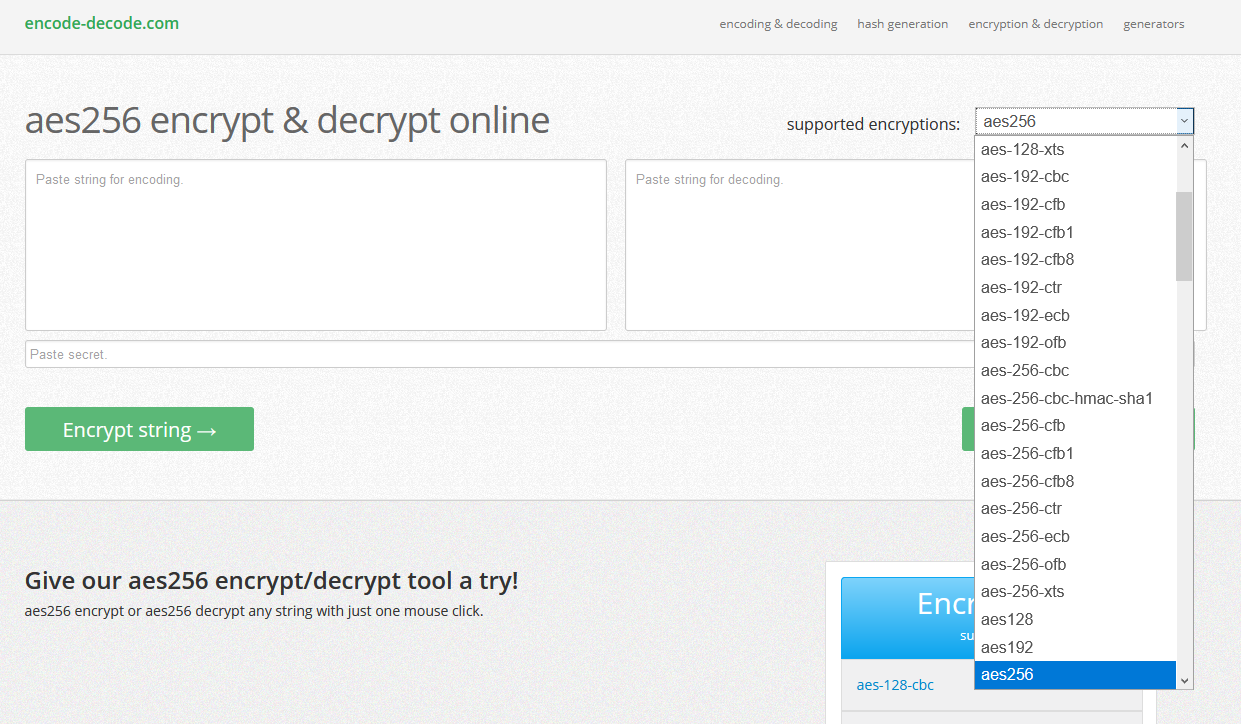

Кодировать-декодировать

Этот онлайн-инструмент действительно интересен и очень прост в использовании. Первое, что нам нужно сделать, это выбрать желаемое шифрование. Мы можем использовать 128-битный, 192-битный и 256-битный AES, в дополнение ко всем режимам шифрования, таким как CBC, XTS, CTR, ECB и даже GCM и другим, кроме того, мы также можем использовать другое симметричное шифрование алгоритмы, не относящиеся к AES, такие как Blowfish, Camellia.

После того, как мы выбрали шифрование, нам нужно будет ввести открытый текст в поле слева вместе с ключом шифрования. В случае наличия зашифрованного текста нам нужно будет поместить его в поле справа, а также ввести ключ дешифрования в этом случае. Внизу мы найдем соответствующие кнопки «Зашифровать» или «Расшифровать», чтобы зашифровать или расшифровать информацию.

Этот инструмент является одним из самых полезных и быстрых, которые мы можем найти, кроме того, возможность выбора между различными алгоритмами симметричного шифрования является очень положительным моментом.

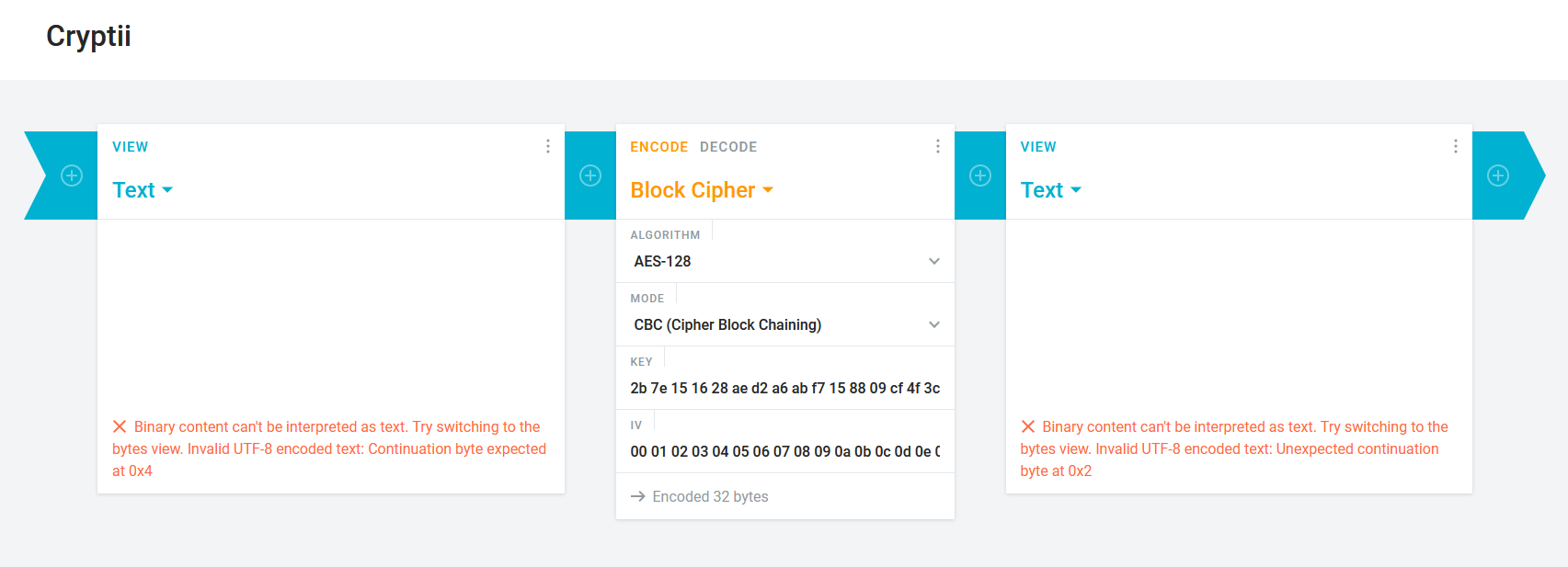

Cryptii

В этом случае вам придется использовать шестнадцатеричный преобразователь для ввода ключа шифрования / дешифрования и вектора инициализации.

Хотя этот инструмент является отличной альтернативой, мы считаем, что дополнительная сложность использования Hex заставляет нас предпочесть использовать другие инструменты.

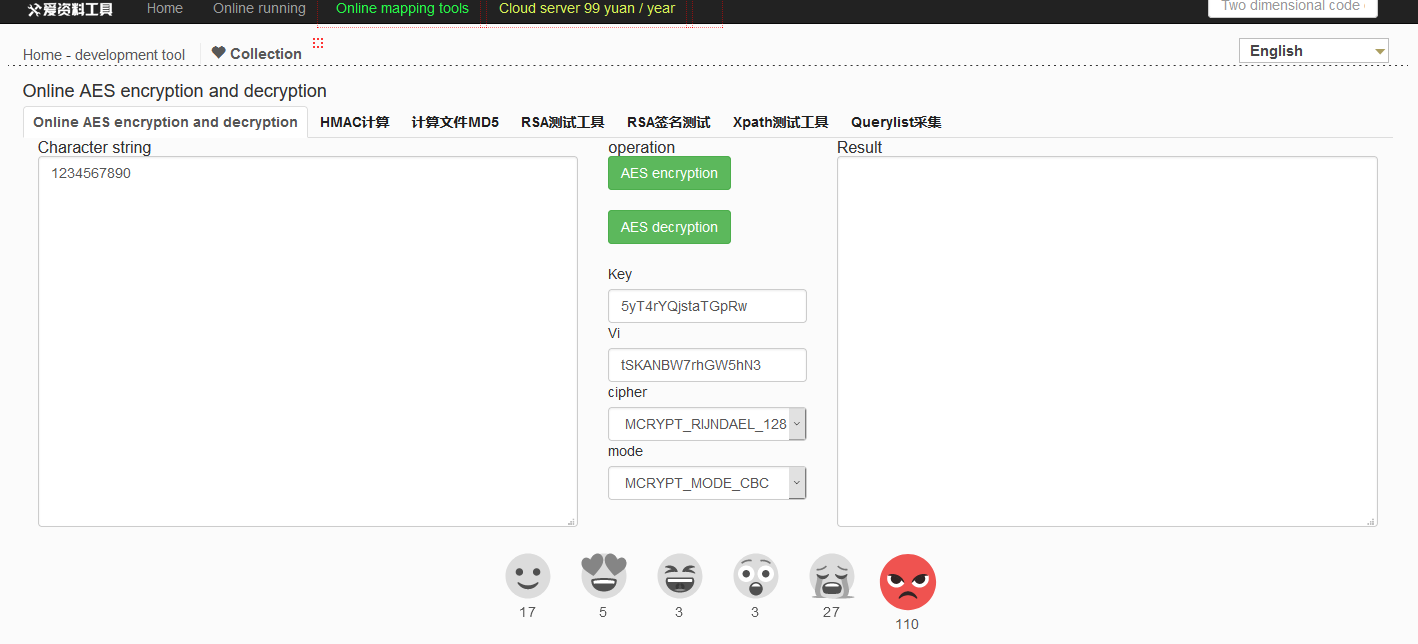

Toolnb AES

Этот бесплатный инструмент также позволит нам шифровать и расшифровывать данные с помощью AES. В левом поле мы введем открытый текст или шифрование, затем мы введем ключ шифрования, вектор инициализации, тип шифрования (AES-128, AES-192 или AES-256), а также режим шифрования (CBC, CFB, ECB, OFB и т. Д.), И как только мы его завершим, нажмите кнопку «AES Encryption» или «AES decryption».

Этот инструмент также очень полезен для тестирования зашифрованных и расшифрованных текстов.

Как вы видели, сегодня у нас есть большое количество возможностей для бесплатного онлайн-шифрования текстов с помощью AES и других алгоритмов симметричного шифрования. В зависимости от наших потребностей и тестов, мы можем выбрать те или иные инструменты, в зависимости от доступных параметров конфигурации и их возможностей.